In questo articolo continuo la rassegna di curiosità informatiche più interessanti. Avevo già trattato questo tema il 27 Marzo 2020: "15 (e più) curiosità informatiche che forse non conoscevate":

https://www.computermania.org/tutorial/informatica/15-e-piu-curiosita-informatiche-che-forse-non-conoscevate

Diversi utenti hanno chiesto un seguito, per cui ho deciso di scrivere questa seconda parte. Buona lettura!

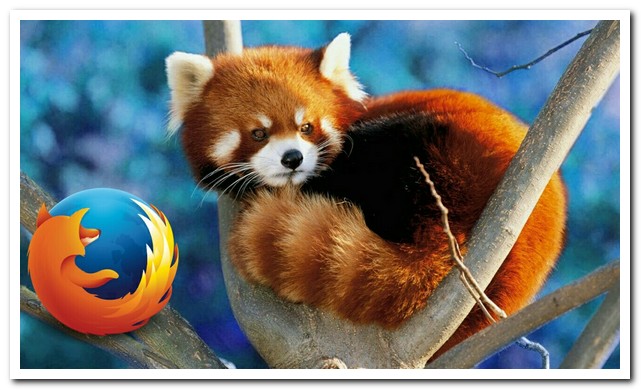

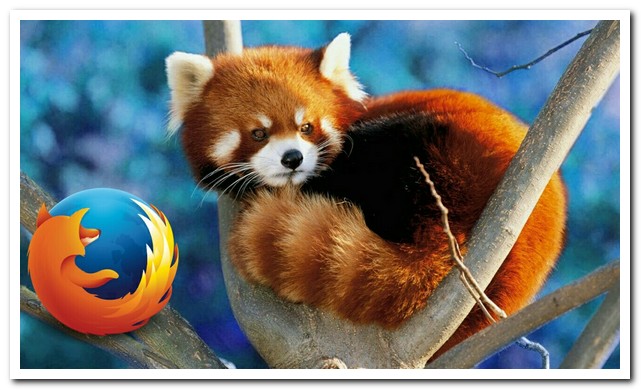

1) Il logo di Firefox

Sapevate che l'animale del logo di Firefox è un panda rosso stilizzato e non una volpe? La traduzione letterale dal cinese di Panda rosso (火狐) è proprio Firefox o volpe di fuoco!

2) SPAM

Il termine spam è riferito alla posta elettronica indesiderata, (in Inglese junk mail - posta spazzatura), che riceviamo quotidianamente senza il nostro consenso. In realtà Spam è il marchio di una carne macinata in scatola prodotta da una azienda americana, la Hormel Food Corporation. Il nome è dato dalla contrazione di spiced ham, cioè “prosciutto speziato".

Il termine è collegato ad uno sketch comico del Monty Python's Flying Circus trasmesso il 15 dicembre 1970. In un locale pieno di vichinghi, una cameriera legge a due clienti il menù delle pietanze, che contengono tutte "Spam"! ("uova con Spam", "salsicce con Spam", "pancetta con Spam" ecc...). Alla cliente non piace lo SPAM ma questo non sembra interessare nessuno!

Anni dopo, il termine SPAM è stato associato ai messaggi indesiderati inviati in maniera massiva senza il consenso dei destinatari.

Potete trovare il video dello sketch originale a questo link:

https://www.dailymotion.com/video/x2hwqlw

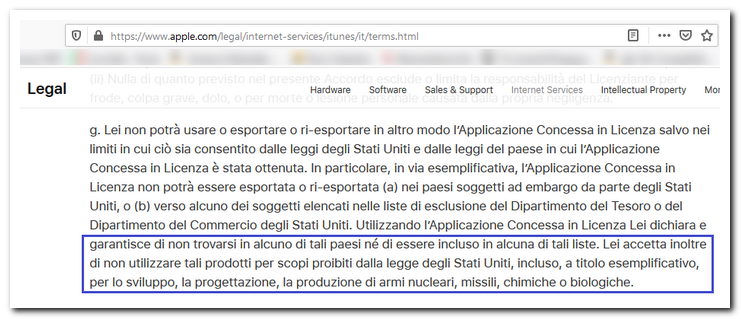

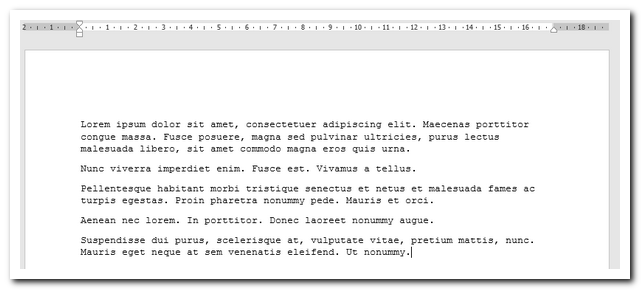

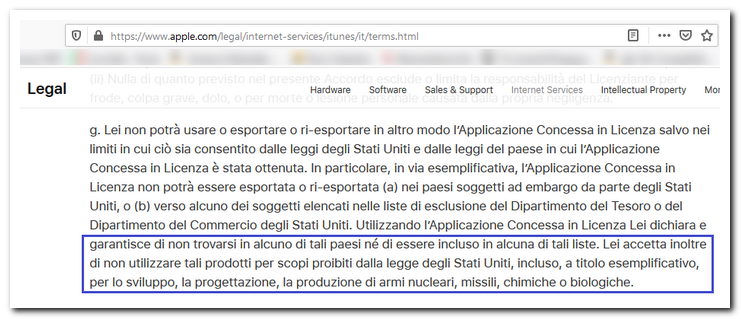

3) Termini e condizioni iTunes

Un articolo dei termini e delle condizioni di iTunes prevede quando segue:

..."Lei accetta inoltre di non utilizzare tali prodotti per scopi proibiti dalla legge degli Stati Uniti, incluso, a titolo esemplificativo, per lo sviluppo, la progettazione, la produzione di armi nucleari, missili, chimiche o biologiche"...

Potete trovare il testo originale a questo link:

https://www.apple.com/legal/internet-services/itunes/it/terms.html

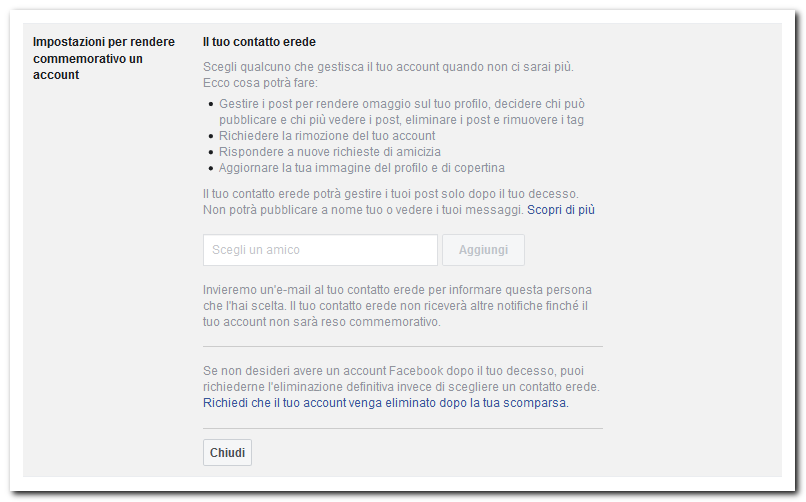

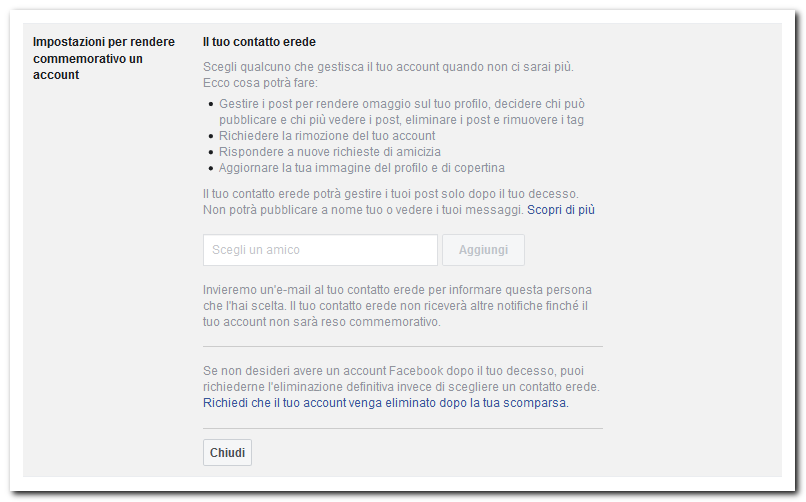

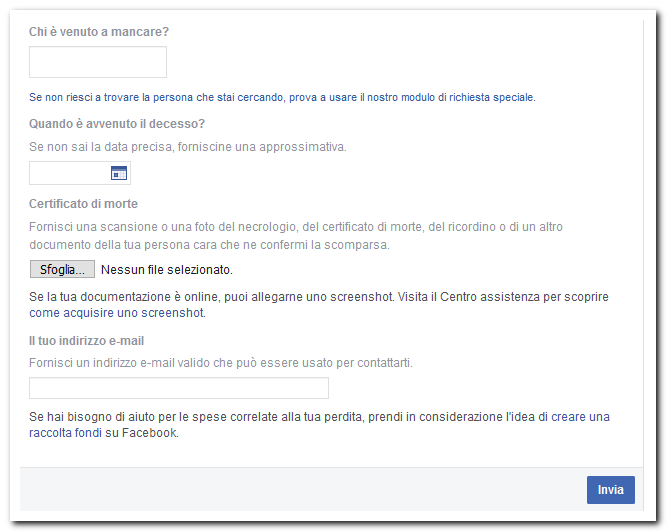

4) Facebook dopo la morte

Sapevate che Facebook consente di creare un account commemorativo dopo il decesso di una persona? E che è possibile assegnare ad un contatto erede la gestione del profilo?

Gli account commemorativi permettono ad amici e parenti della persona che è venuta a mancare di raccogliere e condividere ricordi della stessa. Attivando un account commemorativo sarà visualizzata l'espressione In memoria di accanto al nome del defunto sul suo profilo.

Un contatto erede è una persona che si sceglie per gestire l'account se viene reso commemorativo.

Per visualizzare le opzioni per rendere commemorativo un account basta collegarsi alle Impostazioni generali dell'account:

E' comunque possibile richiedere l'eliminazione dell'account dopo il decesso.

In questa pagina è possibile richiedere un account commemorativo:

https://www.facebook.com/help/contact/651319028315841

5) Matrix

Lo scenografo Simon Whiteley ha creato il famoso codice a cascata per il film Matrix. Qualche anno dopo l'uscita del film ha rivelato che per realizzare il codice si è ispirato al libro di cucina giapponese di sua moglie.

"Il codice di The Matrix è fatto con ricette di sushi giapponesi", ha detto Whiteley a CNET (via Gizmodo Japan). Whiteley ha scannerizzato i libri di cucina, quindi ha invertito e confuso i caratteri per creare l'effetto finale.

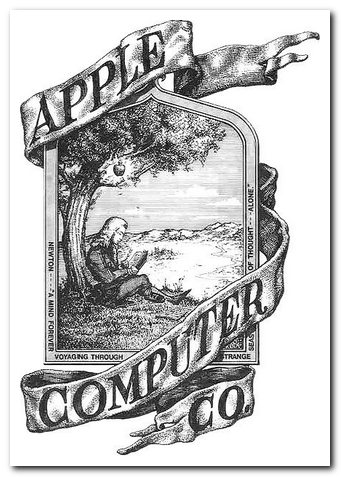

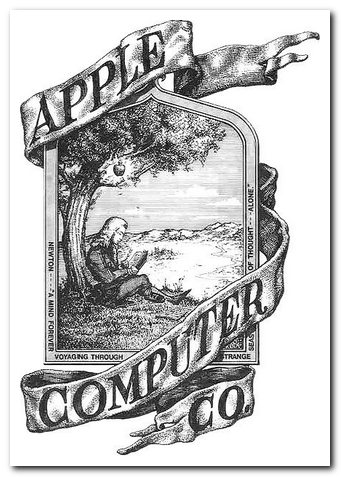

6) Il logo di Apple

Il logo originale di Apple era molto diverso da quello minimalista di oggi. Raffigurava Isaac Newton seduto sotto un albero di mele. Il logo includeva sulla cornice una citazione di William Wordsworth, un poeta inglese romantico: "Newton...una mente che viaggia per sempre attraverso strani mari di pensiero."

Questo logo ebbe breve durata, poiché secondo Steve Jobs era troppo old style.

7) Lamer

Un lamer è un aspirante pirata informatico con conoscenze informatiche di base. Solitamente i lamer provocano danni ad un computer o a un sistema protetto soltanto per divertimento. Per le loro azioni illegali utilizzano programmi creati da altri o seguono guide che circolano sul Web.

Il termine ha origini nell'ambiente del Commodore 64 durante la metà degli anni ottanta e successivamente diviene popolare tra i cracker Amiga. Fu utilizzato anche dal ‘Lamer Exterminator’, un famoso virus per Amiga, che danneggiava gradualmente i floppy-disk non protetti da scrittura con settori non validi. I settori corrotti, se letti, apparivano sovrascritti con la ripetizione della stringa "LAMER!" per 84 volte.

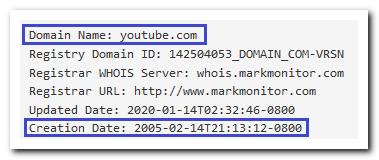

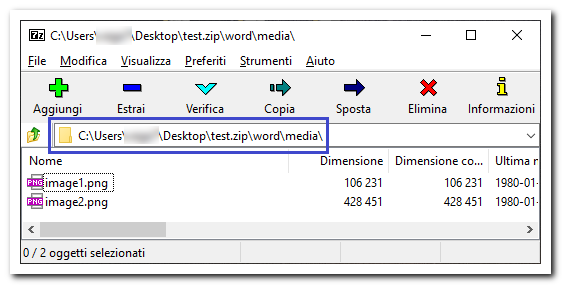

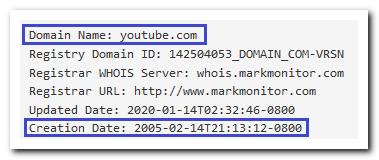

8) Youtube

Il dominio youtube.com fu registrato il 14 Febbraio 2005. Fu fondato da Chad Hurley (amministratore delegato), Jawed Karim (consigliere) e Steve Chen (direttore tecnico), tutti ex dipendenti di PayPal.

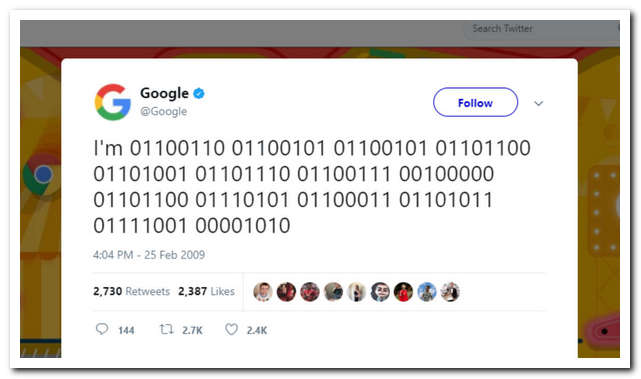

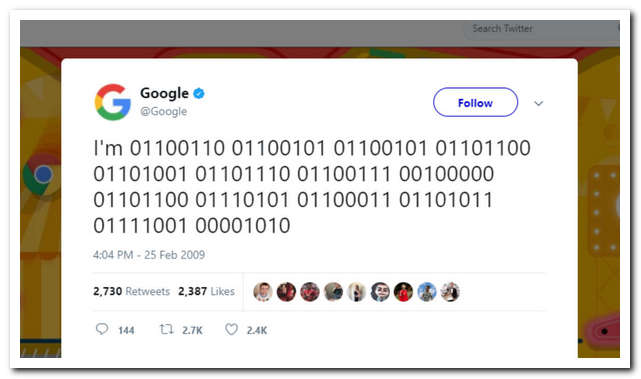

9) Il primo Tweet di Google

Il primo Tweet di Google in assoluto è stato pubblicato il 25 Febbraio 2009 e recitava quanto segue: "I am 01100110 01100101 01100101 01101100 01101001 01101110 01100111 00100000 01101100 01110101 01100011 01101011 01111001 00001010". Traducendo dal linguaggio binario all'Inglese viene fuori la frase “I’m feeling lucky.” cioè "Mi sento fortunato".

Potete provare voi stessi a tradurre il linguaggio binario in testo utilizzando questo link:

https://www.convertbinary.com/to-text/

10) Yahoo

L'indirizzo originale di Yahoo era http://akebono.stanford.edu/. I 2 fondatori (David Filo e Jerry Yang) caricarono il sito su 2 server: Akebono e Konishiki, i nomi di due leggendari lottatori di sumo delle Hawaii molto conosciuti in Giappone.

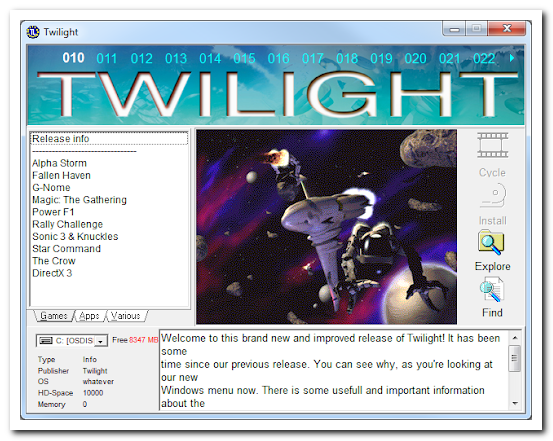

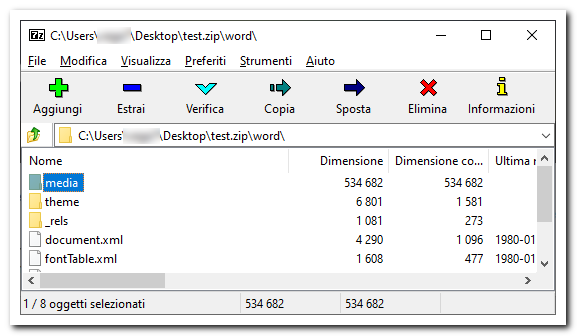

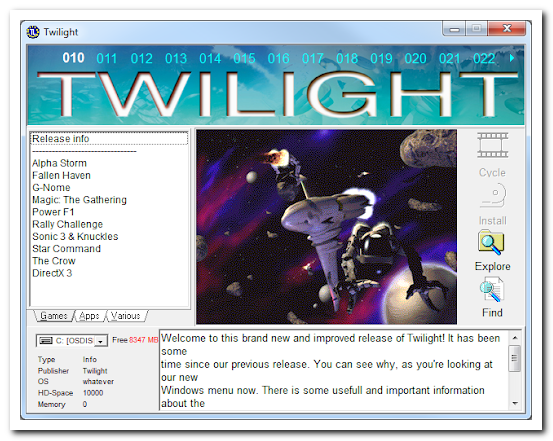

11) Twilight e Italight

Twilight è stata una collezione illegale di CD (e successivamente DVD) diffusa tra la fine degli anni 90 e i primi anni del 2000. L'organizzazione che stava dietro a Twilight era la stessa che distribuiva altri pacchetti di software illegale come la serie "Crazybytes" e la serie di film "Moviebox" e faceva capo a 2 persone, B.G. (conosciuto con il nick "De Oorbel", l'orecchino) del villaggio Olandese di Soest, ed M.S. (conosciuto con il nick Idi). Questa "collana" proponeva una selezione di software (videogiochi e applicazioni varie) pirata liberamente utilizzabile senza licenza, in gergo programmi Warez.

La collezione completa era divisa in 89 dischi per un totale di quasi 280 Giga di materiale! I dischi includevano circa 2500 giochi, 3000 applicazioni e 4500 "VARIOUS". In totale circa 10.000 software pirata!

Si diffuse anche in Italia grazie allo scambio tra smanettoni e appassionati di computer, la rivendita sottobanco (anche in alcuni negozi di informatica) o da venditori ambulanti. Un CD costava tra le 20.000 e le 25.000 lire.

Negli stessi anni si diffuse un'altra collezione di software pirata di nome Italight, prodotta e distribuita soprattutto in Italia.

Il successo di Twilight e collezioni simili declinò nel momento in cui si diffusero Internet e i programmi di file sharing e P2P.

Dalle indagini effettuate nel 2002 emerse che furono masterizzati e venduti circa 400.000 dischi per un ricavato totale approssimativo per il solo B.G. di circa 1.600.000 Euro.

Nel 2003 B.G., M.S. ed una terza persona furono condannati a 5 anni di reclusione per aver rapito e per aver estorto denaro ad un altro membro dell'organizzazione "colpevole" di voler "mettersi in proprio" senza dividere i ricavi con gli altri "soci". Nel Giugno 2007 B.G. fu condannato in via definitiva con l'accusa di violazione volontaria di diritto d'autore. Dovette rimborsare il 90% degli illeciti profitti per un totale di circa 1.5 milioni di Euro .

Potrebbe interessarti:

15 (e più) curiosità informatiche che forse non conoscevate:

https://www.computermania.org/tutorial/informatica/15-e-piu-curiosita-informatiche-che-forse-non-conoscevate

Seguimi sui social per non perdere i prossimi aggiornamenti:

Sostieni il mio sito con una donazione libera su Paypal cliccando sul seguente pulsante:

Hai un'idea o una richiesta per un tutorial? Scrivimi in privato e la valuterò per la stesura di un articolo!