In questa nuova rubrica offrirò delle "pillole" di conoscenza dal mondo del Web e dell'informatica. Verranno trattati vari argomenti, risponderò alle vostre domande più frequenti e condividerò curiosità interessanti e trucchetti veloci.

Buona lettura!

Cos'è il Raspberry Pi? A cosa serve?

In foto l'ultimo modello disponibile da fine Settembre 2023: Raspberry Pi 5

Il Raspberry Pi è un piccolo computer dalle dimensioni di una carta di credito sviluppato dalla Raspberry Pi Foundation nel Regno Unito. E' comunemente definito come un computer a scheda singola (SBC, Single Board Computer), ed è ideato per essere economico, versatile e accessibile a tutti.

È dotato di tutte le funzionalità di un computer tradizionale, come una CPU, una GPU, porte USB, connettività Wi-Fi e molto altro ancora. È incredibilmente economico, rendendolo accessibile a tutti gli appassionati di tecnologia, dagli studenti agli hobbisti e anche ai professionisti.

Nonostante le sue dimensioni compatte, è in grado di svolgere molte attività, dalle applicazioni d'ufficio alla creazione di progetti elettronici e di automazione domestica.

Ecco alcuni dei possibili utilizzi pratici:

-Programmazione e apprendimento: il Raspberry Pi è stato creato per diffondere l'interesse per la programmazione, soprattutto tra i più giovani. Può essere utilizzato per imparare linguaggi come Python.

-Progetti elettronici e domotica: grazie alle sue porte GPIO, il Raspberry Pi può essere interfacciato con sensori, attuatori e altri componenti elettronici per realizzare progetti di automazione e IoT.

-Server e media center: il Raspberry Pi può essere trasformato in un server domestico o in un media center per la riproduzione di contenuti multimediali, anche in alta definizione.

-Retrogaming ed emulazione di vecchie console: grazie alla sua potenza di calcolo, il Raspberry Pi può essere utilizzato per emulare console di gioco vintage come Atari, Nintendo e Sega.

Potete acquistarlo sul sito ufficiale:

https://www.raspberrypi.com/

Su Amazon si trovano degli Starter Kit che includono diversi accessori utili a personare la vostra board.

Il gergo del gaming

Vi sarà capitato almeno una volta di imbattervi in alcuni termini del mondo del gaming che possono sembrare un po' criptici. Ecco una breve guida per comprendere meglio il significato dei termini più diffusi:

Tripla A (AAA)

Questo termine si riferisce a giochi di altissima qualità, sviluppati da grandi case produttrici con budget elevati. I giochi AAA offrono grafica avanzata, gameplay coinvolgente e produzione di alto livello. Alcuni esempi: God of War, The Last of Us Parte 2, Red Dead Redemption 2.

GOTY (Game of the Year)

Il titolo "Gioco dell'Anno" viene assegnato ai giochi che si distinguono per l'eccellenza nel loro anno di uscita. Questi giochi sono spesso considerati i migliori nel loro genere e ricevono riconoscimenti da parte di critici e giocatori.

DLC (Downloadable Content)

Il DLC si riferisce ai contenuti aggiuntivi scaricabili per un videogioco dopo il lancio iniziale. Questi possono includere nuovi livelli, personaggi, armi, storie o altre aggiunte che arricchiscono l'esperienza di gioco.

FPS (First-Person Shooter)

Questo genere di giochi offre una prospettiva dalla prima persona, mettendo i giocatori direttamente nei panni del personaggio principale e consentendo loro di vedere il mondo di gioco attraverso i suoi occhi.

MMORPG (Massively Multiplayer Online Role-Playing Game)

Questi sono giochi di ruolo online in cui migliaia di giocatori possono interagire simultaneamente in un vasto mondo virtuale. Gli MMORPG offrono spesso una vasta gamma di attività e possibilità di personalizzazione dei personaggi.

NPC (Non-Playable Character)

Gli NPC sono personaggi controllati dal computer all'interno di un gioco che non possono essere controllati direttamente dal giocatore. Questi personaggi possono fornire supporto, informazioni o costituire sfide nel gioco.

LAN PARTY

Un LAN Party è un evento in cui i giocatori si riuniscono fisicamente in un luogo, come una casa o una sala dedicata, per giocare insieme a videogiochi in rete locale (Local Area Network, LAN). Durante un LAN Party, i partecipanti collegano i propri computer o console alla stessa rete locale, consentendo loro di giocare in multiplayer senza la necessità di una connessione a Internet. I LAN Party sono diventati popolari soprattutto durante gli anni '90 e 2000, ma continuano ad essere organizzati ancora oggi da comunità di giocatori in tutto il mondo.

Speedrun

Si tratta di una pratica in cui i giocatori cercano di completare un gioco nel minor tempo possibile, utilizzando spesso trucchi, glitch e strategie avanzate per ottimizzare le prestazioni.

Open World

Questo termine si riferisce a giochi in cui i giocatori possono esplorare un mondo di gioco vasto e aperto, spesso senza limitazioni di percorsi lineari. Gli open world offrono libertà di movimento e possibilità di esplorazione, consentendo ai giocatori di decidere come affrontare le sfide e progredire nella trama.

Respawn

Il termine si riferisce al processo mediante il quale un personaggio o un giocatore torna in vita dopo essere stato eliminato o sconfitto nel gioco. Il respawn è una caratteristica comune nei giochi multiplayer e può avvenire automaticamente dopo un certo periodo di tempo o in punti specifici della mappa.

IP - Proprietà Intellettuale (Intellectual Property)

Nel contesto dei videogiochi, "IP" si riferisce ad una serie di proprietà intellettuali, cioè i diritti legali che un'azienda o un individuo possiede su personaggi, storie, mondi di gioco e altri contenuti creativi. Ad esempio, giochi come "The Legend of Zelda" o "Super Mario" sono IP ben note, e la proprietà di questi franchise comporta diritti esclusivi sulla loro produzione, distribuzione e merchandising.

Se vi appassiona il retrogaming visitate la sezione del sito in cui vi parlo dei principali emulatori e non solo:

https://www.computermania.org/tutorial/retrogaming

Che cos'è il Social Engineering?

Si tratta di tecniche studiate dai truffatori per ingannare le persone e ottenere informazioni riservate o accesso ai loro sistemi, sfruttando l'aspetto psicologico e la manipolazione.

Alcune delle tattiche più comuni utilizzate sono il pretexting (fingersi un'autorità), il phishing (e-mail trappola), il baiting (lasciare in giro dispositivi infetti) e lo sfruttamento della gentilezza o della disinformazione delle vittime.

Ma i truffatori si spingono oltre, adottando raffinate tecniche psicologiche come sfruttare l'autorevolezza, indurre sensi di colpa o panico, approfittare dei desideri, dell'avidità o della compassione delle persone per manipolarle.

Un tipico attacco inizia con una fase di raccolta informazioni sul bersaglio, anche tramite social network. Poi viene rilasciato il "vettore di attacco" come un malware. Infine l'hacker ottiene l'accesso remoto ai dati della vittima.

La cosa inquietante è che per difenderci non bastano antivirus o firewall o vpn, perché l'obiettivo dell'attacco siamo noi stessi! Servono protocolli di sicurezza, formazione, verifica delle identità e massima cautela nel non diffondere dati personali online.

Rendere le persone consapevoli di queste subdole strategie degli hacker è fondamentale per proteggersi dal social engineering. Rimaniamo vigili!

Se volete approfondire il tema della sicurezza informatica vi consiglio di leggere questi articoli:

Riconosci e sconfiggi il Phishing: come evitare le truffe online

https://www.computermania.org/tutorial/sicurezza/riconosci-e-sconfiggi-il-phishing-come-evitare-le-truffe-online

Sicurezza informatica: 14 consigli per navigare tranquilli

https://www.computermania.org/tutorial/sicurezza/sicurezza-informatica-14-consigli-per-navigare-tranquilli

Come riconoscere e combattere le bufale online: 10 consigli pratici

https://www.computermania.org/tutorial/sicurezza/come-riconoscere-e-combattere-le-bufale-online-10-consigli-pratici

QR code con immagine

Volete sapere come ho fatto a creare questo QR code con il logo gratuitamente e online?

Semplicissimo! Andate su https://qr.io inserite il link da collegare al QR code (Submit URL) e cliccate in basso su "Logo"; caricate la vostra immagine (possibilmente quadrata o rotonda e con sfondo bianco o trasparente) in formato png e scaricate il file cliccando su Donwload PNG

E' richiesto un account Google. La versione trial gratuita dura una settimana

Volete testare al PC il QR code appena creato?

Andate su https://scanqr.org cliccate su Scan now e caricate il file; nella sezione a destra troverete il link associato

Che cosa sono i Google D io rikis?

Si tratta di tecniche di ricerca avanzate utilizzate per individuare informazioni specifiche o non facilmente accessibili sul Web tramite il motore di ricerca Google.

Il termine "d o r k" ha origini nel gergo americano, ed indica una persona appassionata e specializzata in argomenti specifici, spesso legati alla tecnologia.

Queste tecniche possono essere utilizzate in modo etico e legale per migliorare i risultati delle ricerca online. E' importante sottolineare che è fondamentale rispettare la privacy e le normative (attenti a non scaricare documenti sensibili o protetti da copyright o ancora programmi da fonti sconosciute che potrebbero essere infetti).

In generale i files possono trovarsi in directory pubbliche libere; in altri casi potrebbero essere accessibili per "distrazione" del possessore o per un errore di configurazione.

Ecco alcuni esempi di ricerca.

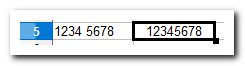

Questa query restituisce documenti in formato ppt (Powerpoint) e in pdf a tema Informatica:

Questo comando consente di cercare files in formato mp3:

In questo caso è possibile effettuare una ricerca di files in formato PDF in siti con dominio .it che contengano la parola python (riferita al linguaggio di programmazione):

Per cercare immagini senza copyright sul sito flickr.com:

Per cercare programmi compressi specificando il nome del programma (attenti sempre a non scaricare software coperto da copyright, alla fonte e ad eventuali contenuti infetti) utilizzate la seguente sintassi:

Attenti allo smishing!

Avete ricevuto degli SMS da parte di Poste Italiane in cui vengono richieste le vostre credenziali?

Potrebbe trattarsi di messaggi fraudolenti e potreste essere vittima di SMISHING, una frode in cui i criminali informatici, spacciandosi per mittenti noti alla vittima, inviano SMS contenenti link che reindirizzano su siti contraffatti, simili a quelli ufficiali, per carpire i dati personali a danno dei clienti.

Tali messaggi sono molto credibili ed è facile essere tratti in inganno.

E' possibile segnalare gli SMS sospetti all’indirizzo e-mail Questo indirizzo email è protetto dagli spambots. È necessario abilitare JavaScript per vederlo.

Poste Italiane e PostePay contattano via SMS solo per informazioni sulle caratteristiche dei prodotti/servizi offerti. I siti ufficiali sono poste.it e postepay.it (tali siti utilizzano il protocollo https:// riconoscibile dalla presenza del lucchetto in alto a sinistra della barra di navigazione).

Poste Italiane e PostePay non chiedono mai di fornire tali informazioni mediante SMS, telefono, e-mail e social.

Se per errore avete cliccato sul link e vengono richiesti i codici personali (Password, OTP, PIN, dati delle carte, credenziali di accesso all’home banking), non inseriteli MAI.

Scrivete su Google "breathing exercise" (senza virgolette). Il motore di ricerca vi proporrà un esercizio di respirazione guidata di un minuto!

Che cos'è C#

C# (si pronuncia "C sharp") è un linguaggio di programmazione orientato agli oggetti, sviluppato da Microsoft all'interno della sua piattaforma .NET Framework.

È uno dei linguaggi più utilizzati per lo sviluppo di applicazioni desktop e aziendali, web, mobile, giochi, app cloud e molto altro ancora all'interno dell'ecosistema Microsoft.

La sintassi di C# è simile a quella di C++ e Java, rendendo facile la transizione da questi linguaggi per molti sviluppatori.

Supporta la programmazione orientata agli oggetti, la programmazione funzionale e la programmazione generica.

Offre funzionalità avanzate come la gestione automatica della memoria (garbage collection), la gestione delle eccezioni e una vasta libreria di classi riutilizzabili.

CURIOSITA'

C# prende il nome dalla notazione musicale, dove il simbolo "#" (chiamato diesis) indica un'alterazione di un semitono della nota musicale.

C# è strettamente derivato dal linguaggio di programmazione C, da cui eredita molte delle sue caratteristiche sintattiche. Il simbolo "#" indica che C# è un'evoluzione "intonata" e migliorata di C.

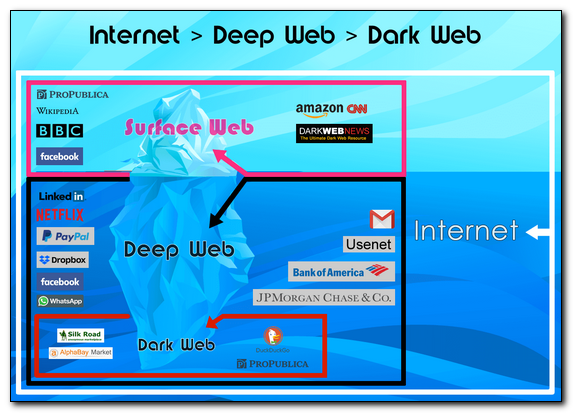

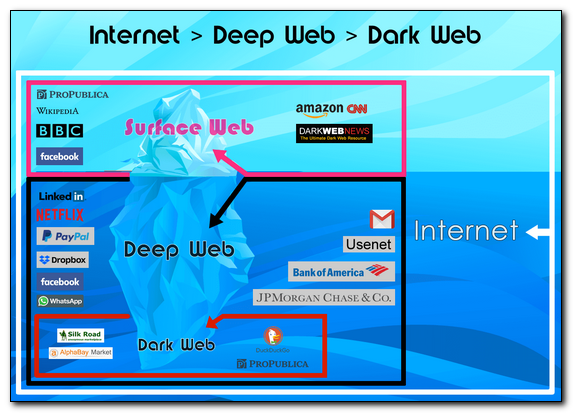

Risorse legali presenti nel Dark Web

Il dark web è spesso associato a contenuti illegali e attività criminali, ma ci sono anche risorse legali e contenuti legittimi disponibili. Ovviamente, anche utilizzandolo per scopi leciti, è fondamentale adottare le massime precauzioni per la propria sicurezza online data la mancanza di regole e controlli.

Ecco alcuni esempi:

- Blog e Siti di Notizie

- Giornalismo indipendente: piattaforme come ProPublica e The Intercept mantengono versioni mirror nel dark web per consentire a chi vive sotto regimi repressivi di accedere a informazioni indipendenti senza censura.

- Blog personali: alcuni blogger scelgono di pubblicare contenuti sul dark web per garantire l'anonimato e la libertà di espressione.

- Comunità e Forum

- Supporto e consulenza: Esistono forum dedicati a persone che cercano supporto per problemi personali, come dipendenze, abusi o malattie, offrendo uno spazio anonimo per condividere esperienze e ricevere consigli.

- Discussioni legittime: Ci sono comunità che discutono di tematiche legali e di interesse comune, come la privacy digitale, la sicurezza informatica e le criptovalute.

- Whistleblowing sicuro: Siti che permettono di caricare documenti in modo anonimo e sicuro per segnalare illeciti e irregolarità senza rischi di ritorsioni.

- Progetti di Privacy e Anonimato

- Software di anonimato: Progetti come Tor (The Onion Router) hanno una forte presenza nel dark web. Tor stesso è un progetto legittimo che fornisce strumenti per navigare in modo anonimo su Internet.

- Guide e risorse sulla privacy: Documenti e guide per proteggere la propria privacy online, migliorare la sicurezza informatica personale e utilizzare strumenti di crittografia. Risorse per proteggere la propria privacy online ed evitare censure di contenuti in paesi con forti restrizioni.

- Piattaforme di Comunicazione

- Servizi di posta elettronica sicura: Alcuni servizi di email crittografata, come ProtonMail, hanno versioni accessibili nel dark web per utenti che necessitano di maggiore anonimato.

- Chat e messaggistica: piattaforme di chat anonime che offrono una maggiore privacy rispetto ai servizi tradizionali.

- Social media alternativi: piattaforme di social networking decentralizzate e crittografate che garantiscono maggiore privacy e anonimato rispetto ai social network tradizionali.

- Risorse Educative e Documenti

- E-books e articoli: Alcuni utenti condividono e-books, articoli accademici e altre risorse educative in modo libero e gratuito e/o documenti e contenuti che potrebbero essere censurati in alcune parti del mondo

- Corsi e tutorial: Materiale didattico su vari argomenti, inclusi corsi di sicurezza informatica, programmazione e altre discipline tecniche.

- Mercati e Servizi Legittimi

- Criptovalute: Discussioni, guide e scambi di criptovalute, che sono legittimi in molti contesti, possono essere trovati nel dark web.

- Freelancing e servizi: Alcuni professionisti offrono servizi legittimi come consulenza IT, sicurezza informatica e sviluppo software.

- Marketplace di contenuti creativi: Mercati online dove artisti e creatori possono vendere i loro lavori in totale anonimato e senza intermediari.

Questi esempi dimostrano che, nonostante la reputazione negativa, il dark web ospita anche una varietà di contenuti e risorse legali, fornendo piattaforme per chi cerca privacy e anonimato.

Siti Web bloccati in Asia e alternative

Cina

In Cina, molti servizi occidentali come Google, Facebook, Twitter, YouTube sono bloccati dal cosiddetto "Great Firewall".

Corea del Nord

Nel regime nordcoreano vige una censura praticamente totale di internet. Sono bloccati tutti i principali servizi web e social media stranieri.

Vietnam

Le autorità vietnamite impongono la censura di molti siti web e social media considerati una minaccia alla stabilità. Facebook, Instagram, Telegram vengono spesso bloccati o rallentati.

Iran

In Iran sono bloccati YouTube, Facebook, Twitter e numerosi altri servizi web stranieri. Vengono preferiti social network locali come Cloob e Facenama.

Ulteriori paesi con censura parziale di Internet includono Myanmar, Bangladesh, Pakistan e altri con regimi più autoritari che tendono a filtrare i contenuti online.

È importante notare che la situazione è in costante evoluzione e che nuovi servizi locali emergono continuamente nei diversi mercati asiatici, mentre le politiche di censura possono cambiare nel tempo.

Alcuni esempi dei principali siti e servizi diffusi in molte nazioni asiatiche:

Siti e app di social media:

-WeChat (Cina)

-LINE (Giappone/Corea del Sud)

-KakaoTalk (Corea del Sud)

-Sina Weibo (Cina)

Motori di ricerca:

-Baidu (Cina)

-Naver (Corea del Sud)

-Yahoo Japan

Servizi di e-commerce:

-Alibaba/Taobao (Cina)

-Rakuten (Giappone)

-Coupang (Corea del Sud)

Servizi di streaming:

-iQIYI (Cina)

-Viki (Corea del Sud)

-HOOQ (Singapore/India)

Seguimi sui social per non perdere i prossimi aggiornamenti:

Computermania.org è un sito amatoriale creato da un appassionato di informatica che ha dedicato centinaia di ore di lavoro (soprattutto notturne!), per offrire a tutti tutorial, guide e trucchi di qualità e per risolvere i problemi tecnologici quotidiani. Puoi dimostrare il tuo apprezzamento per il lavoro fatto effettuando una piccola donazione su PayPal cliccando sul seguente pulsante:

GRAZIE!

Hai una richiesta per un tutorial?

Scrivimi in privato e l'idea più originale verrà pubblicata sul sito!