In questa rubrica, vi guiderò alla scoperta di "pillole" di conoscenza provenienti dal mondo del Web e dell'informatica. Affronterò una vasta gamma di argomenti, condividerò curiosità, easter eggs, consigli e trucchi rapidi che vi semplificheranno la vita. Ogni contenuto è pensato per arricchire la vostra esperienza online, offrendovi spunti utili e divertenti!

Buona lettura!

TECHPILLOLE #3 - DICEMBRE 2024

Easter eggs - Friends

Nel 2019, la sitcom americana Friends ha celebrato il suo 25° anniversario e, come tributo, Google ha aggiunto una serie di easter egg che i fan possono provare.

Basta digitare nella barra di ricerca e cliccare sull'immagine che appare in alto a sinistra (attivate l'audio!):

-

Monica Geller (mostra la sua ossessione per la pulizia)

-

Joey Tribbiani (mostra, indovina un po', pizza, hot dog e sandwich)

-

Ross Geller (PIVOT! E' una parola che è diventata iconica grazie alla serie Friends, in cui Ross Geller, interpretato da David Schwimmer, urla questa parola durante una scena comica. In questa scena, Ross, Monica e Chandler cercano di spostare un divano attraverso una stretta curva di una scala, e Ross urla "Pivot!" per cercare di dirigere meglio il divano mentre si muove. A questo link trovate la scena originale: https://www.youtube.com/watch?v=L_PWbnHABsM)

-

Rachel Green (mostra il famoso taglio di capelli di Rachel)

-

Chandler Bing (mostra gli anatroccoli)

-

Phoebe Buffay (mostra "Smelly Cat" e la canzone Gatto Rognoso)

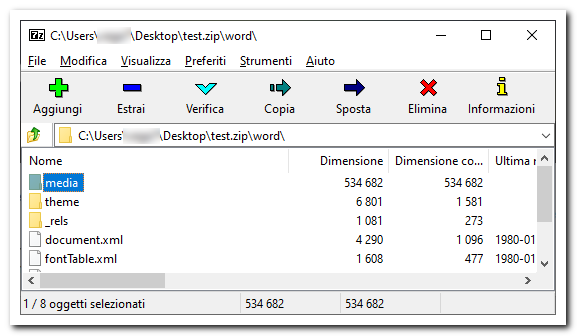

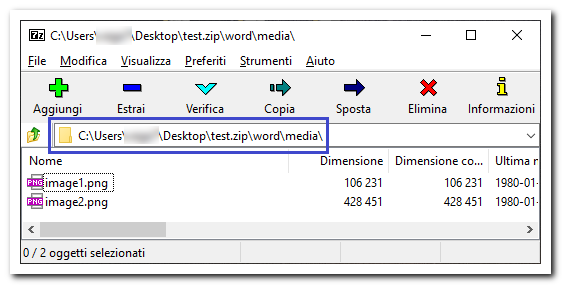

Come trasferire denaro da Paypal alla carta Postepay associata

Collegatevi al vostro account e cliccate su Trasferisci denaro:

Cliccate su Trasferimento sul conto bancario (anche se non è presente un conto bancario ma solo la vostra carta prepagata Postepay):

Inserite l'importo da trasferire e scegliete l'opzione in pochi minuti (verrà applicata la tariffa dell'1%):

Confermate l'operazione cliccando sul pulsante Trasferisci ora:

Curiosità sui pionieri del Tech

Elon Musk e il videogioco spaziale

Blastar è un videogioco scritto da Elon Musk all'età di 12 anni e pubblicato nel 1984 su una rivista sudafricana chiamata PC and Office Technology, guadagnando 500 dollari per il codice. Il gioco, in stile arcade, richiede di distruggere una nave aliena carica di bombe a idrogeno e altre armi letali.

Oggi, Blastar è accessibile online in una versione HTML5 creata da un ingegnere Google, Tomas Lloret Llinares. Puoi giocare a questo frammento di storia tech tramite diversi portali, tra cui:

https://blastarelon.xyz/

https://moretesla.com/blastar

Questo gioco, seppur semplice, rappresenta un aneddoto interessante sulla gioventù di Musk e sulla sua precoce passione per la programmazione e la tecnologia. È un'esperienza nostalgica e curiosa, soprattutto per chi è affascinato dall'evoluzione di personalità come Musk, che hanno lasciato il segno sia nei videogiochi che nell'innovazione tecnologica

L’idea rubata che ha reso il Macintosh un successo: la lezione di Steve Jobs a Xerox PARC

Durante una visita a Xerox PARC, Jobs scoprì il concept del mouse e l'interfaccia grafica (GUI), che in quel momento erano già in fase di sviluppo. Xerox aveva già creato un computer con un'interfaccia utente avanzata, ma non aveva saputo sfruttare appieno questa tecnologia. Jobs, affascinato dall'idea, decise di adottare questi concetti e di integrarli nel futuro Macintosh, rendendolo il primo computer desktop con una GUI. La leggenda vuole che Jobs, dopo aver visto la demo, tornò alla sua sede e disse ai suoi ingegneri: "Voglio che il nostro computer sembri così".

Nonostante Xerox non avesse compreso appieno il valore di questa tecnologia, Jobs riuscì a capire l'enorme potenziale di cambiare il modo in cui le persone interagivano con i computer. Questo fu un momento chiave nella storia della tecnologia, e rappresentò il passaggio da un'interfaccia basata su comandi testuali a un'interfaccia visiva, che oggi è il modello standard per l'uso di computer e dispositivi mobili.

Jobs stesso ha parlato di questo episodio come uno dei più significativi della sua carriera, evidenziando come abbia avuto il coraggio di "prendere in prestito" idee che altri non avevano saputo valorizzare, trasformandole in innovazioni di successo.

Xanadu 2.0: Dentro la Casa Tecnologica di Bill Gates

Immaginate una dimora che non è semplicemente una casa, ma un ecosistema tecnologico vivente. Benvenuti in Xanadu 2.0, la residenza di Bill Gates che supera ogni immaginazione e ridefinisce il concetto di abitazione intelligente.

Un gioiello architettonico da oltre 120 milioni di dollari

Situata a Medina, Washington, questa proprietà da 66.000 metri quadrati è molto più di una semplice abitazione. È un manifesto vivente dell'innovazione tecnologica, progettata e costruita tra il 1994 e il 2005 quando internet muoveva i suoi primi passi.

L'aspetto più sorprendente di Xanadu 2.0 è il suo sistema domotico rivoluzionario. Ogni angolo della casa è pensato per adattarsi istantaneamente alle esigenze degli ospiti:

Pannelli Digitali Intelligenti regolano temperatura, illuminazione e atmosfera con precisione millimetrica. Gli ospiti ricevono dispositivi che comunicano istantaneamente le loro preferenze all'ecosistema domestico. Sensori di movimento seguono gli spostamenti, anticipando bisogni e desideri. Alcuni dettagli sembrano usciti da un film di fantascienza. Finestre dinamiche cambiano trasparenza e luminosità su comando. Schermi costosissimi mostrano opere d'arte digitali in continua evoluzione

Il suono segue letteralmente gli ospiti da una stanza all'altra.

Gates non ha pensato solo alla tecnologia, ma anche all'ambiente. L'energia utilizzata viene da fonti rinnovabili. E' presente un sistema di riciclo dell'acqua all'avanguardia e una serra e giardini biologici sono integrati nella struttura.

Xanadu 2.0 è considerata la casa più tecnologica del mondo nel 2000 (considerate che è stata progettata 7 anni prima del primo iPhone).

La casa prende il nome da Xanadu, il palazzo di Kubla Khan descritto nel poema di Samuel Taylor Coleridge, simbolo di lusso e immaginazione. Un nome che calza perfettamente con questa residenza che sfida ogni immaginazione.

Un dettaglio che la dice lunga: per costruirla, Gates ha impiegato 7 anni e ha consultato 40 esperti di tecnologia e design. Il risultato? Una dimora che non è solo un luogo in cui vivere, ma un'esperienza tecnologica completa.

Se vi interessa scoprire altre informazioni e curiosità su Bill Gates consultate questo articolo:

https://www.computermania.org/articles/bill-gates-10-curiosita-sul-fondatore-di-microsoft

Il primo meme

Il primo meme conosciuto è "Dancing Baby" (1996), un'animazione di un neonato che balla (in formato GIF animata), diventata virale prima ancora dell'avvento dei social media.

Nel 1996, Michael Girard e Robert Lurye, due esperti di animazione digitale presso la società di software "Kinetix", stavano testando le capacità di animazione 3D del loro nuovo software "Character Studio" per Autodesk.

Lo scopo originale era quello di dimostrare le potenzialità di animazione procedurale. Il Software di animazione 3D era all'avanguardia per quell'epoca. La celebre musica "Hooked on a Feeling" dei Blue Swede (1974) è stata aggiunta successivamente, non faceva parte dell'animazione originale.

Inizialmente si è diffusa via mail e tra esperti di grafica digitale ed è diventato un fenomeno di massa negli anni successivi. E' comparsa anche nel popolare telefilm "Ally McBeal":

Perchè μTorrent si chiama così?

Il simbolo μ (mu) non è solo una lettera greca. È un manifesto, un proclama tecnologico. In matematica e fisica, rappresenta "micro", ovvero un milionesimo di qualcosa. Per Ludvig Strigeus, il creatore di μTorrent, significava molto di più: la promessa di un software torrent incredibilmente leggero e performante.

Nell'estate del 2005, quando i client torrent erano ingombranti e pesanti, Strigeus aveva una visione rivoluzionaria. Creare un software di download che fosse:

- Estremamente compatto

- Veloce

- Poco invasivo per il sistema

Il risultato? Un client torrent che inizialmente pesava meno di 1 MB. Un vero e proprio record nel mondo del software. L'uso di una lettera greca può anche essere visto come un richiamo al mondo accademico e tecnologico, evocando precisione e competenza tecnica.

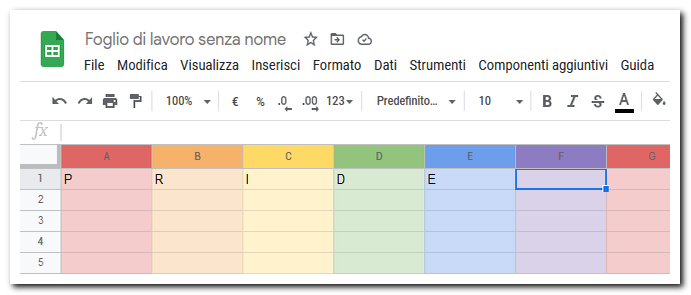

Trucco su Google Sheets

In Google Sheets scrivete la lettera P in A1, R in B1, I in C1, D in D1, and E in E1. Questo è il risultato:

Si tratta di un'iniziativa di inclusività e supporto alla comunità LGBTQ+ per celebrare diversità e inclusione.

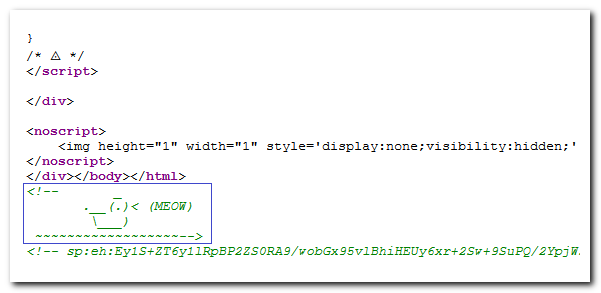

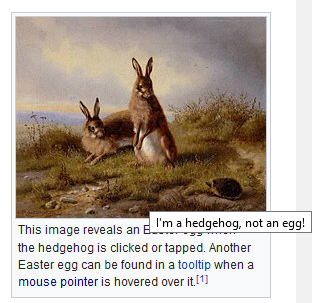

ASCII ART nel codice sorgente

L'ASCII ART nel codice sorgente sta diventando un modo sempre più comune per gli sviluppatori di nascondere gli easter eggs sui loro siti web.

Basta cliccare con il tasto destro del mouse e selezionare l'opzione Visualizza sorgente pagina (su Firefox e Chrome); su Edge Visualizza origine della pagina;

Alcuni esempi:

https://www.flickr.com/

https://www.mozilla.org/it/

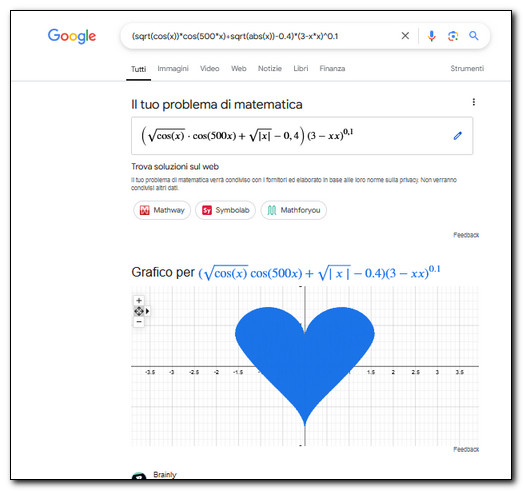

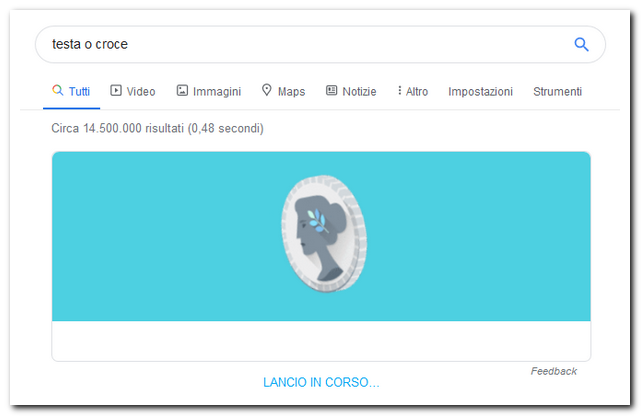

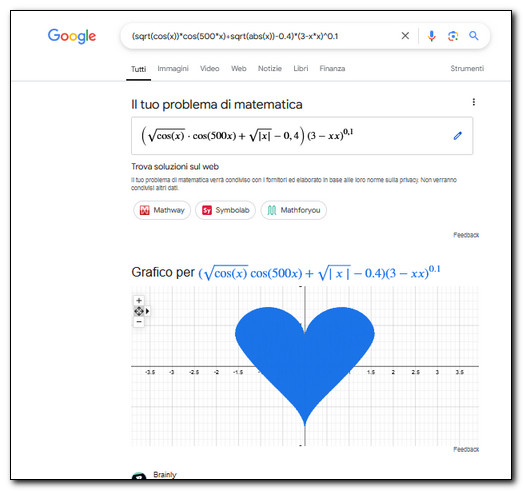

L'equazione del cuore su Google

C'è un'intrigante equazione matematica nascosta nel codice del motore di ricerca. Questa espressione complessa combina varie funzioni matematiche per creare un grafico visivamente accattivante quando viene tracciato rispetto ai valori "x" per produrre la forma di un cuore su un grafico.

Cercate su Google

(sqrt(cos(x))*cos(500*x)+sqrt(abs(x))-0.4)*(3-x*x)^0.1

Questo è il risultato:

Il canale Youtube del mese

Kodami è un canale che si distingue per il suo impegno nella divulgazione e nella sensibilizzazione sui temi legati alla relazione tra uomo e animali, con un approccio informativo e coinvolgente. I contenuti del canale spaziano dalla tutela dei diritti degli animali a curiosità etologiche, includendo video che approfondiscono l’impatto degli animali sulla vita quotidiana.

Tra i suoi successi, il canale ha ottenuto riconoscimenti come il Lovie Award, grazie a video come “Gli effetti dei botti sugli animali”, che ha decine di migliaia di persone sugli effetti nocivi dei fuochi d’artificio. Kodami si avvale anche di un comitato scientifico, composto da esperti come veterinari ed etologi, per garantire l’accuratezza dei suoi contenuti

Grazie al mix di storytelling empatico, dati scientifici e video accattivanti, Kodami rappresenta un punto di riferimento per gli amanti degli animali e per chiunque voglia approfondire la relazione uomo-pet. Un canale da scoprire e consigliare.

Link al canale:

https://www.youtube.com/c/Kodami

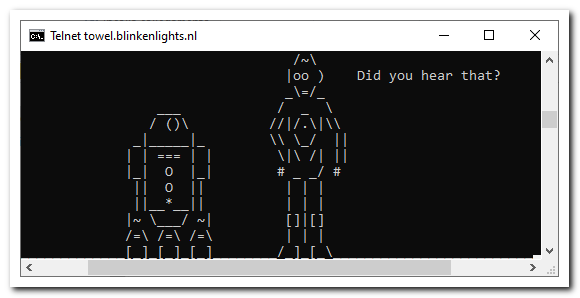

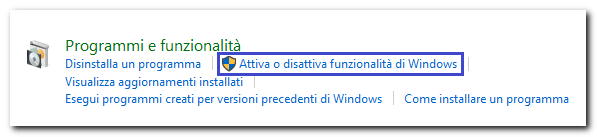

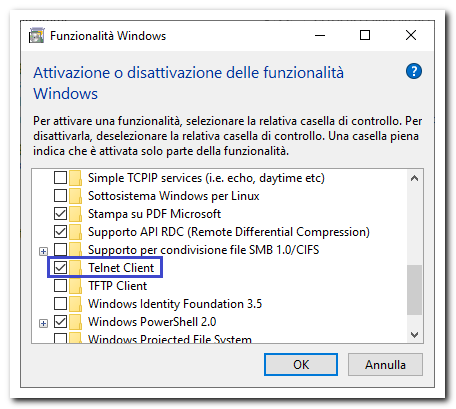

Che cos'è una BBS?

Una BBS (Bulletin Board System) è un sistema informatico che consente agli utenti di connettersi tramite una linea telefonica (inizialmente attraverso modem) per scambiare messaggi, file e partecipare a discussioni in forum, spesso prima dell'avvento di Internet come lo conosciamo oggi. Le BBS erano particolarmente popolari tra gli anni '80 e '90 e rappresentavano un punto di riferimento per comunità online, gaming, scambio di software e informazioni.

Come funziona una BBS?

- Gli utenti utilizzavano un modem per connettersi direttamente al computer che ospitava la BBS.

Una volta collegati e autenticati con le credenziali, potevano accedere a funzioni come:

- Forum a tema

- Messaggi privati tra utenti connessi

- File sharing: download di programmi, giochi o documenti.

- Giochi online: spesso testuali, come i MUD (Multi-User Dungeon).

Come in ogni sistema di comunicazione, c'era il potenziale di condivisione di contenuti illeciti. Tuttavia, la maggior parte delle BBS era gestita da community etiche che promuovevano lo scambio di conoscenze tecnologiche e la comunicazione.

Sono ancora utilizzate?

Oggi le BBS sono quasi completamente scomparse, sostituite da Internet, forum online, chat e social media. Alcune piccole comunità mantengono ancora in vita alcune BBS (accessibili tramite protocollo Telnet) per nostalgia o interesse storico.

Le BBS sono utilizzate da appassionati di retrocomputing, per nostalgia e passione per la tecnologia degli anni passati; comunità di nicchia per comunicazioni o scambi specifici o hacker e tecnofili per mantenere viva una parte della storia di Internet.

Non sono più un fenomeno di massa, ma rimangono rilevanti per chi vuole rivivere un'esperienza unica nella storia delle telecomunicazioni.

Non perdetevi le puntate precedenti!

TECHPILLOLE #2 - GIUGNO 2024

https://www.computermania.org/articles/techpillole-giugno-2024

TECHPILLOLE #1 - MAGGIO 2024

https://www.computermania.org/articles/techpillole-maggio-2024

VI POTREBBERO INTERESSARE

"15 (e più) curiosità informatiche che forse non conoscevate" (27 Marzo 2020):

https://www.computermania.org/tutorial/informatica/15-e-piu-curiosita-informatiche-che-forse-non-conoscevate

11 curiosità informatiche che forse non conoscevate (14 Aprile 2020):

https://www.computermania.org/tutorial/informatica/11-curiosita-informatiche-che-forse-non-conoscevate

Seguimi sui social per non perdere i prossimi aggiornamenti:

Computermania.org è un sito amatoriale creato da un appassionato di informatica che ha dedicato centinaia di ore di lavoro (soprattutto notturne!), per offrire a tutti tutorial, guide e trucchi di qualità e per risolvere i problemi tecnologici quotidiani. Puoi dimostrare il tuo apprezzamento per il lavoro fatto effettuando una piccola donazione su PayPal cliccando sul seguente pulsante:

GRAZIE!