La sicurezza informatica è diventata una priorità in un mondo sempre più digitalizzato. Gli attacchi di tipo phishing rappresentano una minaccia persistente, ma con la giusta consapevolezza e strumenti, è possibile proteggersi in maniera efficace. In questo articolo, esaminerò dettagliatamente cosa è il phishing, come riconoscerlo, e fornirò una serie di consigli per difendervi. Inoltre, elencherò una serie di strumenti e risorse che possono essere utili nel contrastare questo tipo di minaccia.

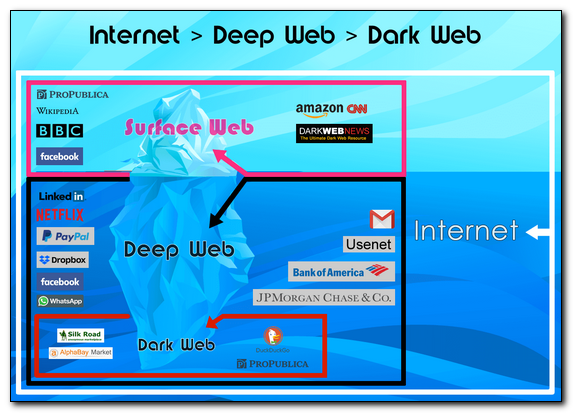

Il phishing è una forma di attacco informatico che coinvolge l'ingegneria sociale per ottenere informazioni personali, come password, dati di carte di credito o altre informazioni sensibili, simulando una fonte affidabile o legittima. Gli attaccanti mirano a ingannare le vittime facendo loro credere che la comunicazione provenga da una fonte attendibile, come una banca, un'azienda o un servizio online.

Il termine "phishing" deriva dalla parola inglese "fishing" (pesca) e si riferisce all'idea di lanciare un'esca (o "phish") per attirare le vittime, proprio come un pescatore lancia una lenza per catturare pesci. Questa analogia illustra vividamente il concetto di truffa, in cui gli attaccanti gettano un'"esca" al fine di ingannare e catturare le persone ignare.

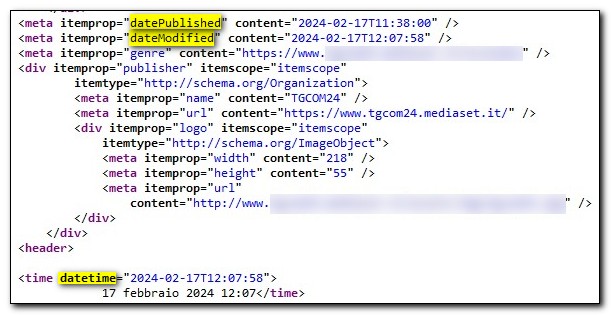

Esempi tipici di e-mail Phishing

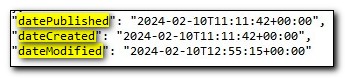

Abbonamento scaduto

"La tua iscrizione è scaduta"/"Rinnova il tuo account gratuitamente"/"Gentile Cliente, Il tuo abbonamento è scaduto. ": comunicano la sospensione di un abbonamento a servizi online come Netflix:

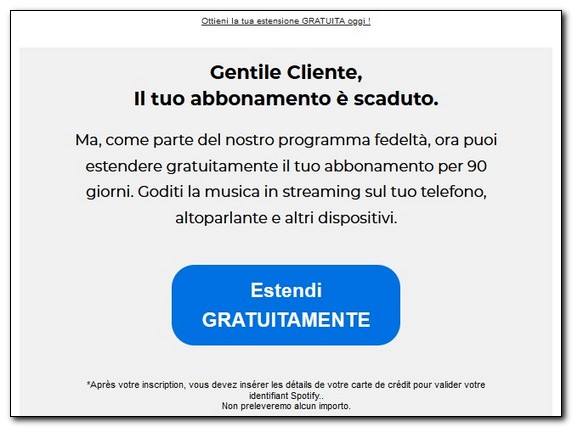

O Spotify:

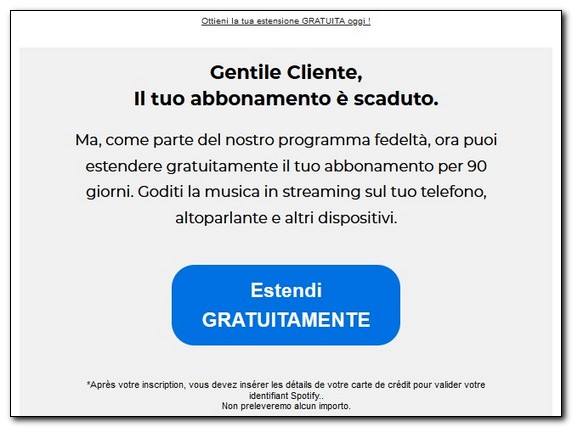

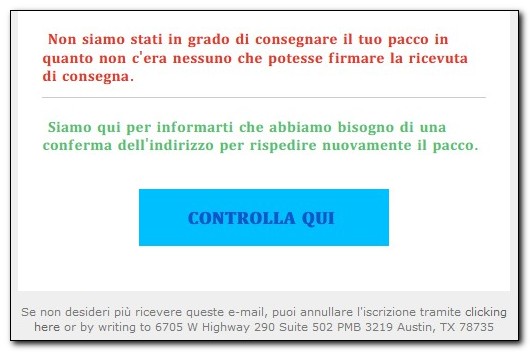

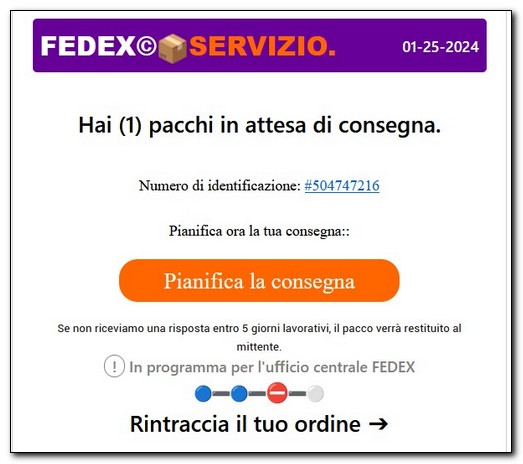

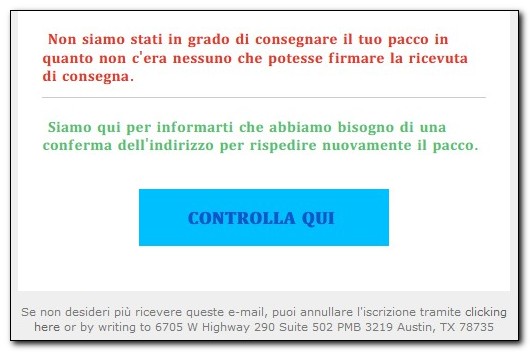

E-mail di consegna pacchi

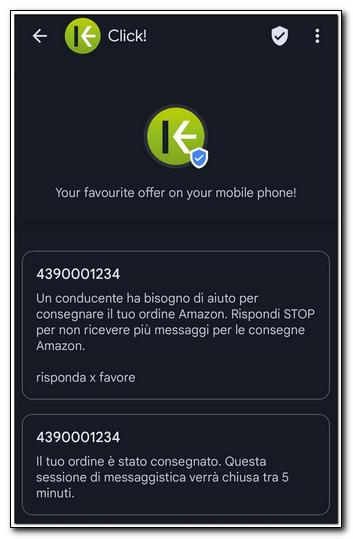

"Tracciamento Spedizione" o "L'ordine è in preparazione per la consegna e abbiamo bisogno della tua conferma": fingono di essere servizi di consegna, richiedendo clic su link maligni.

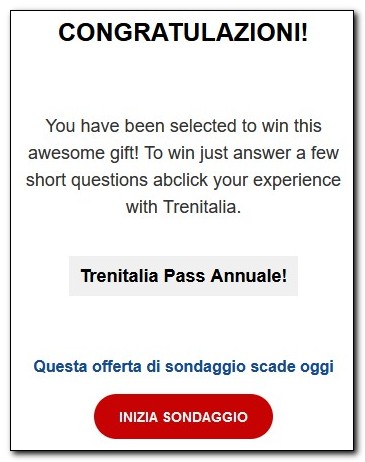

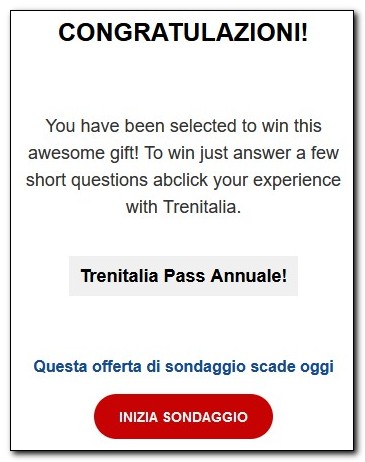

Bonus, premi o offerte speciali dedicate

"Hai Vinto un Premio"/"Offerta Esclusiva": indicano che l'utente ha vinto un premio o un bonus e chiedono di fornire informazioni personali per il ritiro incoraggiando l'utente a cliccare su link dannosi.

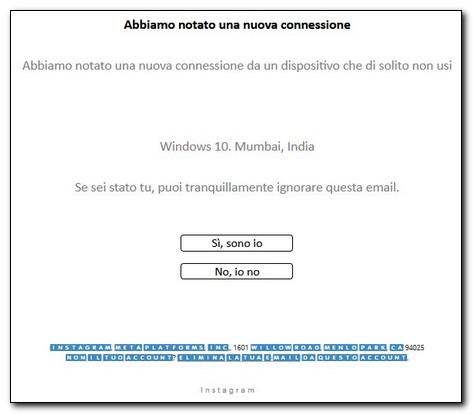

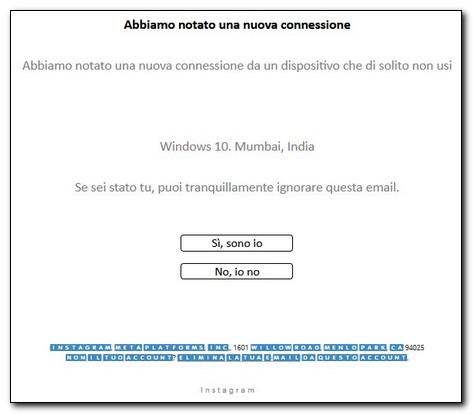

Sicurezza dell'account social o dell'indirizzo di posta elettronica

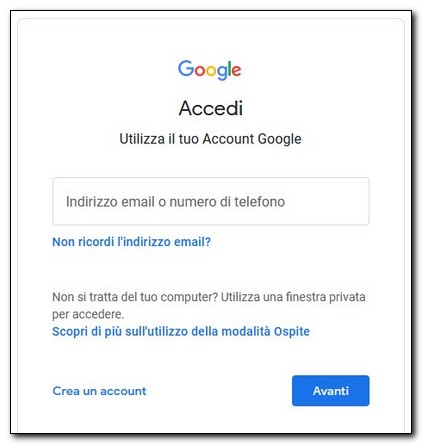

"Attività Sospetta"/"Richiesta di Verifica dell'Account"/"Problema con il Tuo Account": avvisano di attività sospette sull'account e richiedono l'accesso attraverso un link per "risolvere" il problema ma in realtà cercano di ottenere le credenziali di accesso.

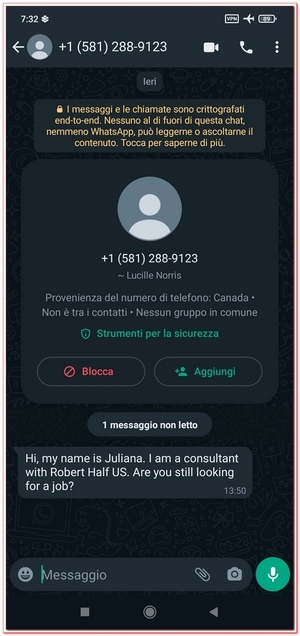

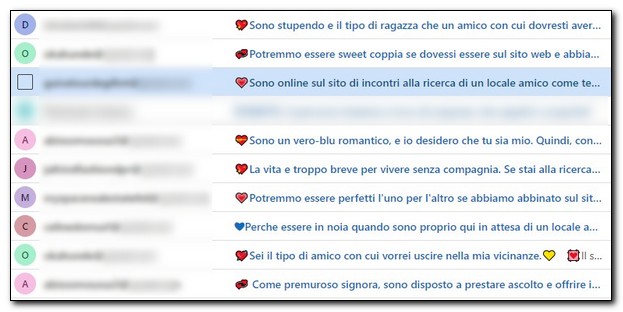

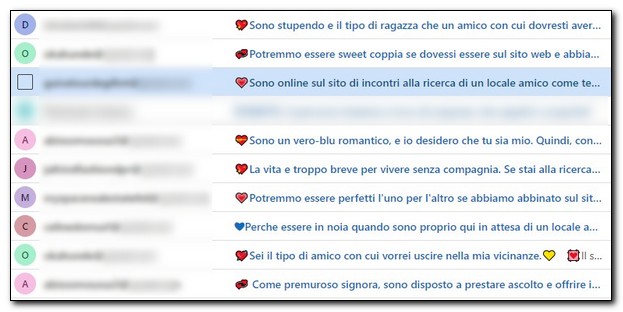

Incontri online

Le mail di phishing che includono richieste di appuntamenti online possono essere chiamate in diversi modi, ma di solito sono note come "phishing di appuntamenti" o "phishing romantico". Questo tipo di attacco simula una richiesta di incontri romantici o appuntamenti per indurre le vittime a fornire informazioni personali o finanziarie sensibili.

Impersonificazione autorità

Fingono di provenire da un'autorità legittima, come il governo o la polizia, chiedendo informazioni personali.

Risorse umane

"Aggiornamento dati personali": si presentano come comunicazioni interne aziendali e richiedono agli impiegati di aggiornare informazioni personali.

TIPOLOGIE DI PHISHING

Esistono diversi tipi di phishing:

-Phishing di tipo clone: consiste nella creazione di un sito web che imita quello di una società o di un'organizzazione legittima al fine di indurre l'utente a fornire informazioni personali o finanziarie.

-Phishing di tipo spear: è una tecnica di phishing più sofisticata, in cui i malintenzionati inviano e-mail personalizzate e ben mirate ad un singolo individuo o ad un gruppo ristretto di persone, con l'obiettivo di rubare informazioni sensibili.

-Pharming: questa tecnica consiste nell'utilizzo di software malevolo o di tecniche di hacking per modificare gli indirizzi IP dei siti web, in modo da indirizzare l'utente a pagine web fraudolente.

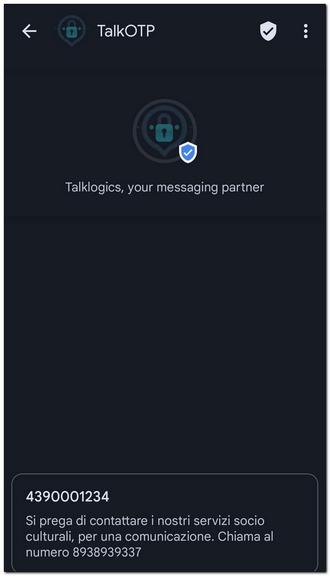

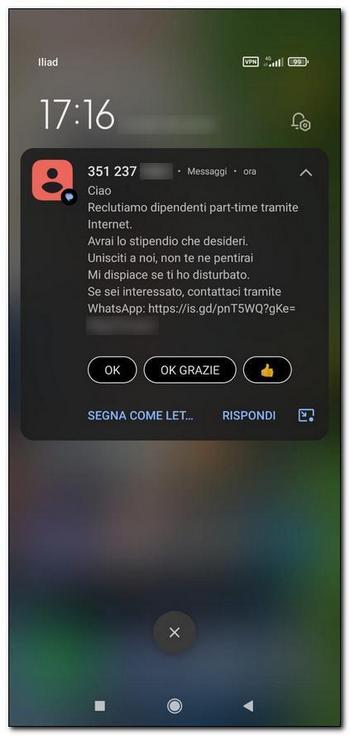

-Smishing: è una variante del phishing che sfrutta i messaggi di testo invece che le e-mail. I truffatori inviano messaggi di testo che sembrano provenire da società o organizzazioni legittime, invitando l'utente a fornire informazioni personali o finanziarie o a cliccare su un link.

-Vishing: questa tecnica utilizza le chiamate telefoniche per ottenere informazioni personali o finanziarie dall'utente. I truffatori fingono di essere rappresentanti di società legittime e chiedono all'utente di fornire informazioni sensibili.

-Whaling: questa tecnica è simile al phishing di tipo spear, ma l'obiettivo è quello di mirare a figure di alto profilo, come manager o dirigenti di aziende, al fine di ottenere accesso a informazioni aziendali riservate.

-Angler phishing: questa tecnica sfrutta le reti sociali e le piattaforme di messaggistica istantanea per ingannare l'utente e ottenere informazioni personali o finanziarie.

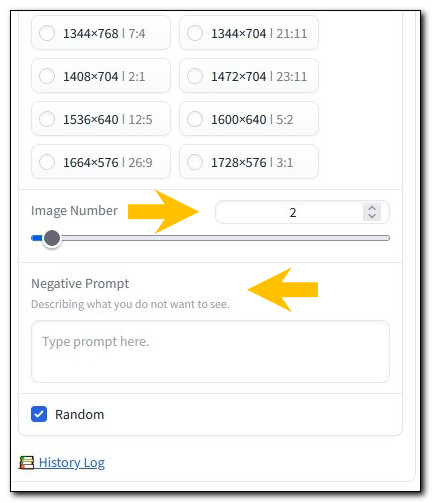

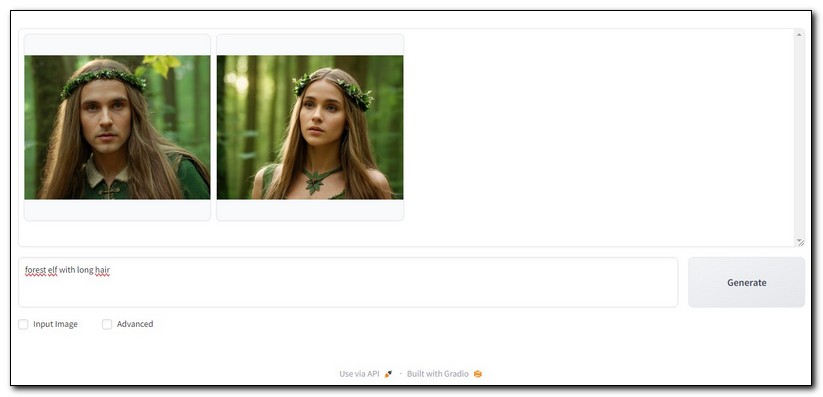

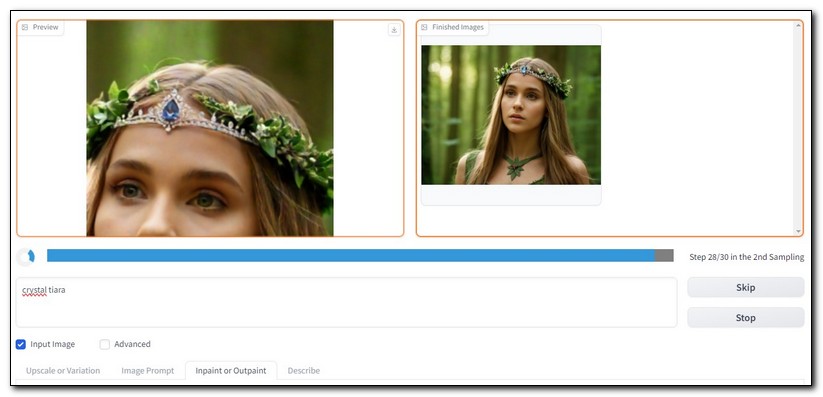

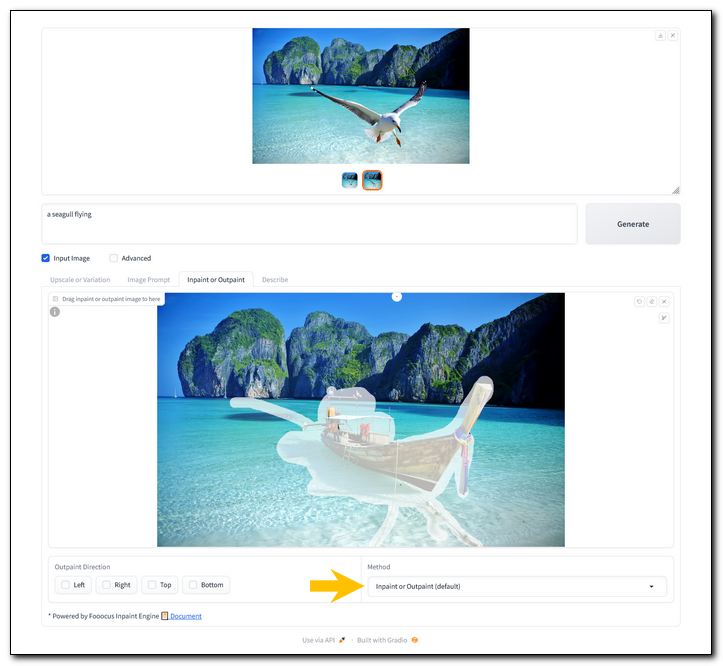

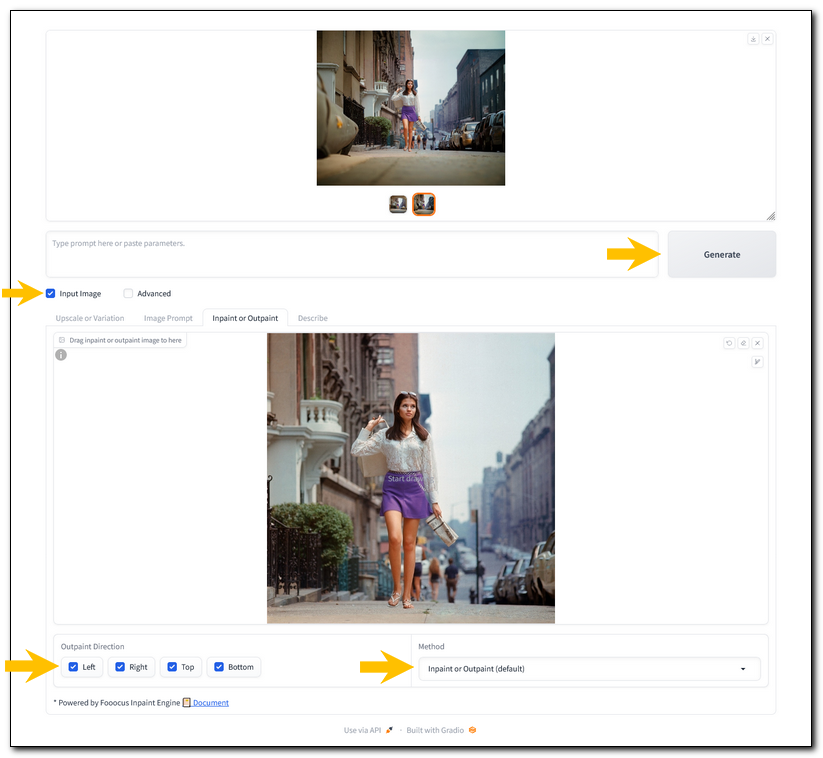

Di seguito trovate una serie di consigli e strumenti per tutelarvi ed evitare di essere vittima del Phishing.

Analisi dell'URL

- Osservate l'indirizzo completo:

- Analizzate attentamente l'URL nella barra degli indirizzi del vostro browser. Spesso, gli attaccanti utilizzano URL simili a quelli legittimi con leggere modifiche difficili da notare, come lettere o numeri aggiunti o omessi.

- Protocollo di sicurezza (HTTPS):

- Assicuratevii che l'URL inizi con "https://" anziché "http://". La presenza di "https" indica una connessione sicura e crittografata.

- Verificate il dominio principale:

- Controllate il dominio principale dell'URL. Gli attaccanti possono utilizzare sottodomini o domini simili per trarre in inganno (es. secure.nomebanca.it).

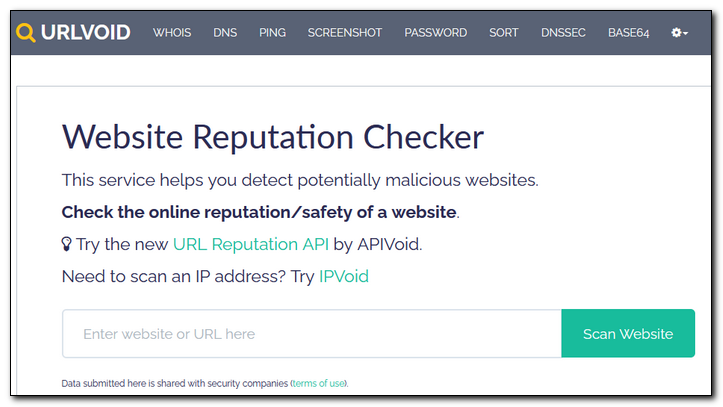

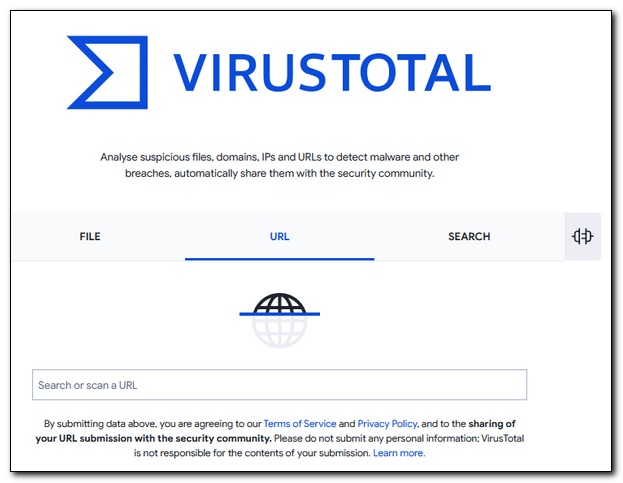

- Strumenti online per la verifica sugli URL:

- Se avete dubbi sull'autenticità di un sito, utilizzate strumenti come URLVoid o VirusTotal per ottenere un'analisi più approfondita e per identificare siti sospetti.

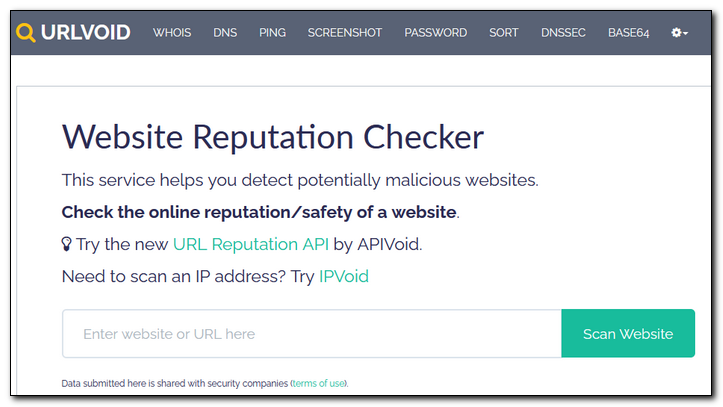

URLVoid

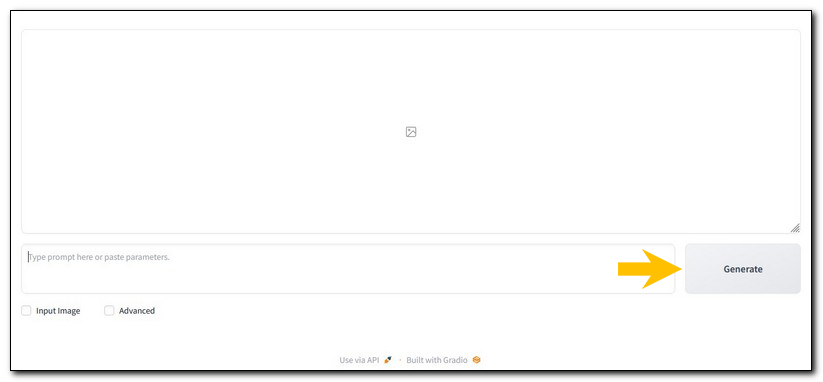

URLVoid è uno strumento online che consente di verificare la reputazione di un sito web. Inserendo un URL e cliccando sul pulsante Scan Website, il servizio fornisce informazioni dettagliate sulla sua sicurezza, inclusi report antivirus e controlli di blacklist:

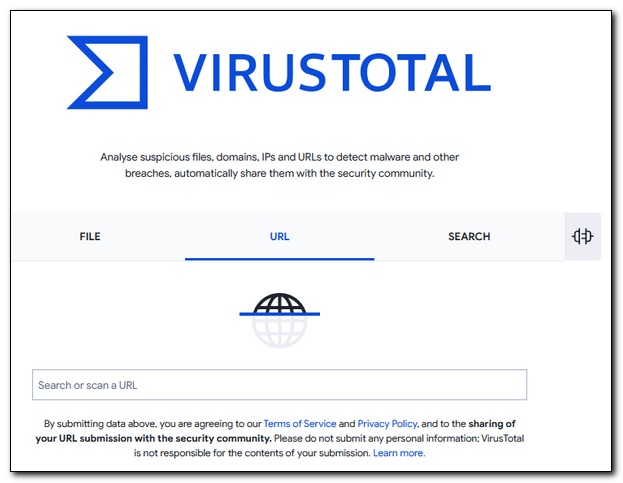

VirusTotal è un servizio che analizza file e URL per rilevare malware. Per utilizzarlo aprite la sezione URL, incollate un URL specifico e cliccate su Invio. =ttenere una panoramica completa delle minacce potenziali presenti nel sito web:

URL Manipolati

Gli attaccanti spesso sfruttano tecniche come l'URL spoofing, dove modellano l'URL per farlo sembrare legittimo, portando le vittime a rivelare informazioni sensibili senza sospetti.

Esempio di analisi dell'URL

Supponiamo che riceviate una mail dalla vostra banca, ad esempio, "Banca Sicura". La mail afferma che è necessario effettuare un aggiornamento urgente dell'account per motivi di sicurezza e fornisce un link per farlo. L'URL fornito sembra legittimo a prima vista: https://www.bancasicura.com/aggiornamento

Tuttavia, un'analisi più approfondita rivela che l'URL è truccato utilizzando tecniche di spoofing. Un attaccante potrebbe avere registrato un dominio simile, come https://www.bancasicura-aggiornamento.com, cercando di farlo sembrare identico a quello della vostra banca. Stessa cosa vale per un indirizzo mail (per esempio Questo indirizzo email è protetto dagli spambots. È necessario abilitare JavaScript per vederlo.

invece di Questo indirizzo email è protetto dagli spambots. È necessario abilitare JavaScript per vederlo.)

L'utente potrebbe facilmente essere ingannato a cliccare sul link, poiché l'URL sembra autentico e corrispondente alla banca. Una volta cliccato, l'utente potrebbe essere reindirizzato a un sito web fasullo (e con la stessa interfaccia graficadi quello reale) progettato per raccogliere le credenziali di accesso o altre informazioni sensibili.

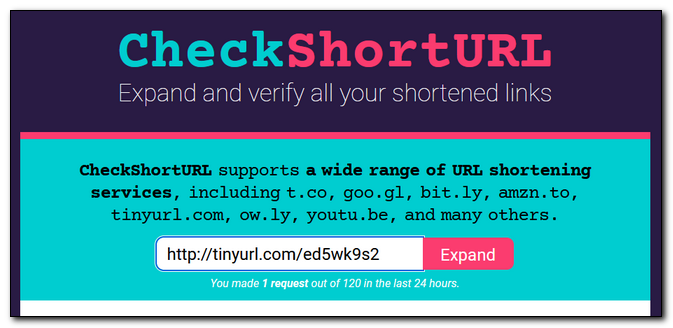

Shortened URLs

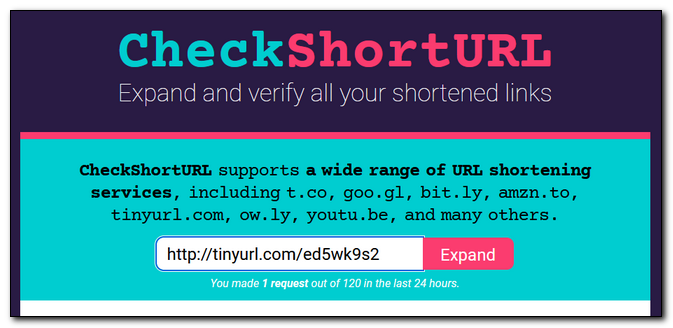

L'uso di URL accorciati (shortened URLs) è comune nei messaggi di phishing. Potete utilizzare servizi come CheckShortURL per espandere e analizzare questi collegamenti prima di cliccare su di essi.

Ecco un esempio pratico. Potreste ricevere una mail con l'invito a cliccare su un link di questo tipo:

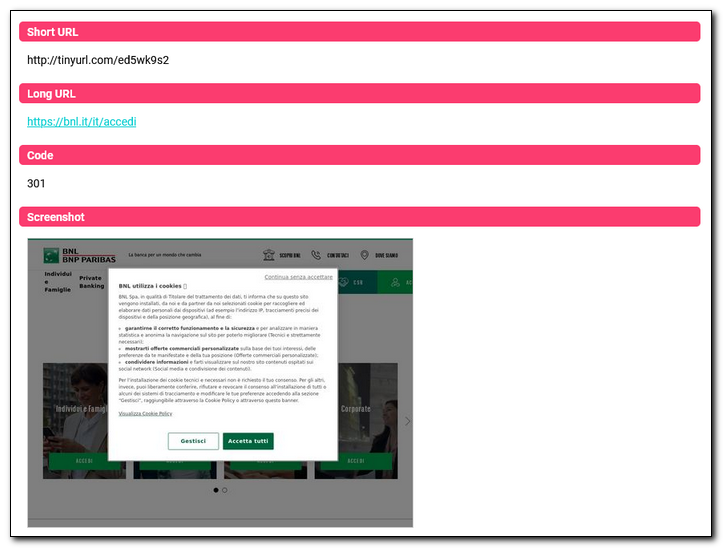

http://tinyurl.com/ed5wk9s2

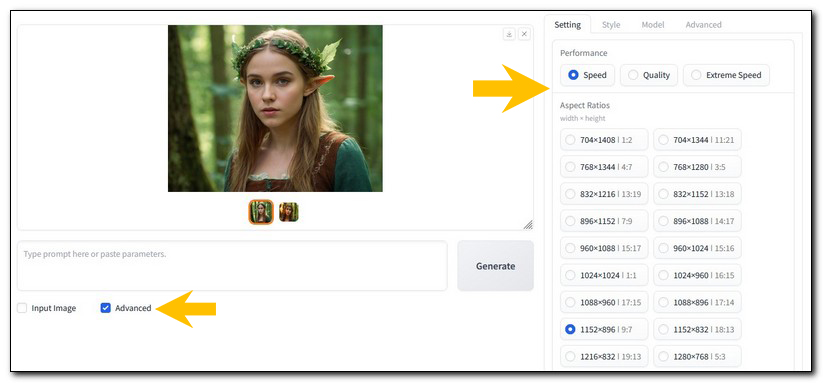

Collegatevi al sito CheckShortURL ed inseritelo nell'apposito campo. Cliccate sul pulsante Expand:

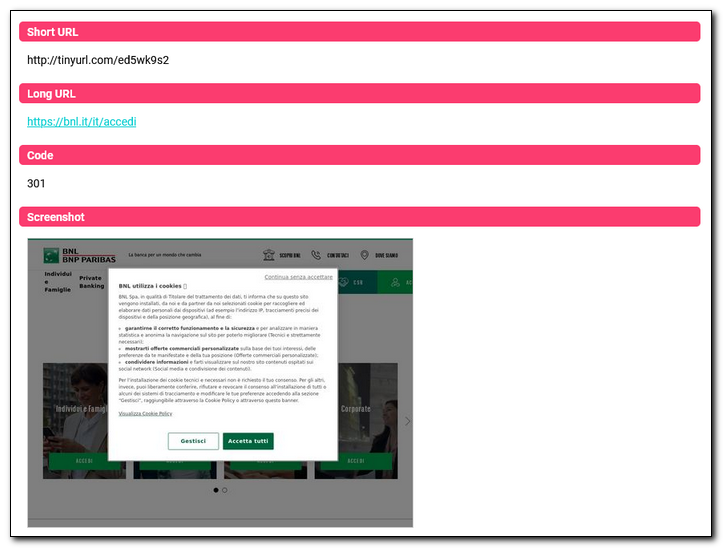

Verrà restitutito come risultato l'URL reale con tanto di immagine di anteprima della pagina:

Controllo Ortografico e Grammaticale

I messaggi di Phishing spesso contiengono errori. Prestate attenzione ad eventuali incongruenze nella grammatica e nell'ortografia.

Verifica del Mittente

Controllate attentamente il mittente. La verifica del mittente è un passo fondamentale nella difesa contro gli attacchi phishing. Gli attaccanti spesso si spacciano per entità legittime o conosciute per indurre le vittime a rivelare informazioni sensibili. Vediamo come potete approfondire la verifica del mittente per proteggervi da potenziali minacce:

1. Indirizzo Email del mittente:

- Controllate attentamente l'indirizzo e-mail del mittente. Gli attaccanti possono utilizzare varianti sottili o imitare indirizzi legittimi. Ad esempio, possono sostituire "l" con "1", aggiungere caratteri extra o doppi caratteri.

2. Dominio del Mittente:

- Verificate il dominio del mittente. Assicuratevi che corrisponda all'organizzazione o all'azienda che dichiara di rappresentare.

3. Autenticazione SPF/DKIM/DMARC:

- Alcune aziende utilizzano protocolli di autenticazione come SPF (Sender Policy Framework), DKIM (DomainKeys Identified Mail) e DMARC (Domain-based Message Authentication, Reporting, and Conformance) per garantire l'autenticità delle loro e-mail. DKIM in particolare è un metodo di autenticazione che garantisce l'integrità e l'autenticità del contenuto di un messaggio e-mail. Viene utilizzato per firmare digitalmente i messaggi.

Strumenti per la Verifica del Mittente

DMARC Analyzer è uno strumento che fornisce informazioni sull'implementazione di DMARC per un dominio specifico. Può essere utilizzato per verificare se un mittente ha implementato correttamente misure di autenticazione.

SPF Toolbox è uno strumento online che consente di verificare la corretta configurazione di SPF per un dominio specifico, aiutandovi a identificare potenziali problemi di autenticazione.

Software per la sicurezza

La maggior parte degli antivirus integra strumenti antiphishing e addon per il browser per migliorare la sicurezza della navigazione online e per segnalare e bloccare automaticamente l'accesso eventuali siti non sicuri o sospetti. Per esempio McAfee® WebAdvisor.

Strumenti e risorse aggiuntive

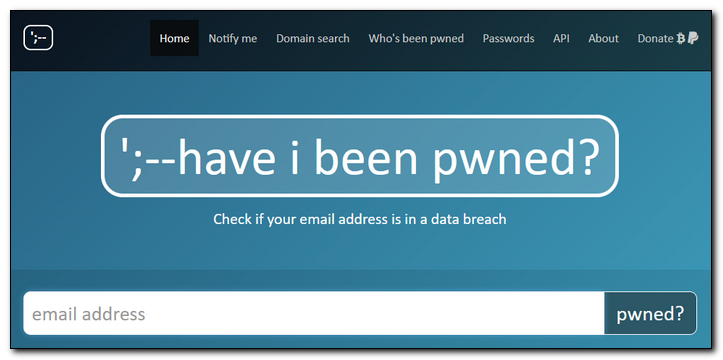

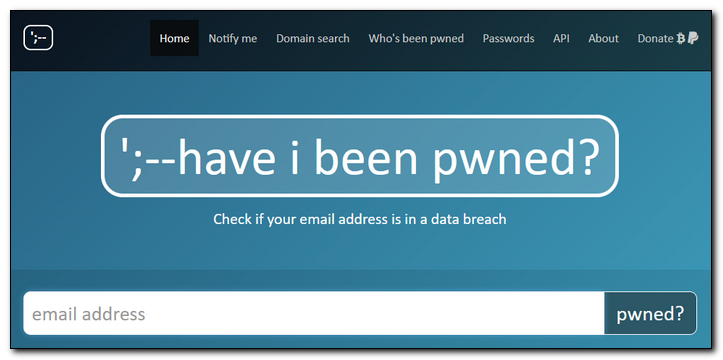

Have I Been Pwned

Un sito web che consente di fare una ricerca sul vostro indirizzo e-mail per sapere se è stato coinvolto in una violazione dati. Un data breach (in italiano, "violazione dei dati") si verifica quando informazioni sensibili o riservate diventano accessibili in modo non autorizzato, spesso a causa di attività criminali o di una violazione della sicurezza del sistema. Questo può includere dati come nomi utente, password, informazioni finanziarie, informazioni personali e altro.

Per effettuare una ricerca inserite il vostro indirizzo mail e cliccate sul pulsante pwned?

PhishTank

Una comunità online che raccoglie e condivide informazioni sui siti di phishing.

La consapevolezza, insieme all'utilizzo di strumenti di sicurezza, è cruciale per proteggersi dagli attacchi phishing. Analizzando attentamente le comunicazioni online, utilizzando gli strumenti giusti e mantenendo una conoscenza approfondita delle tattiche utilizzate dagli attaccanti, è possibile creare uno scudo robusto contro questa forma di minaccia digitale. Ricorda, la tua sicurezza online è nelle tue mani.

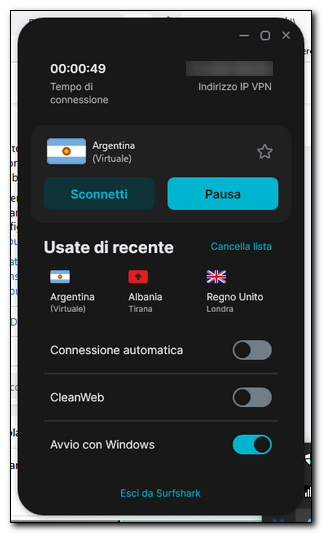

VPN (Virtual Private Network)

L'utilizzo di una VPN può proteggere la tua connessione Internet e aumentare la sicurezza online, riducendo il rischio di phishing e di monitoraggio delle attività online.

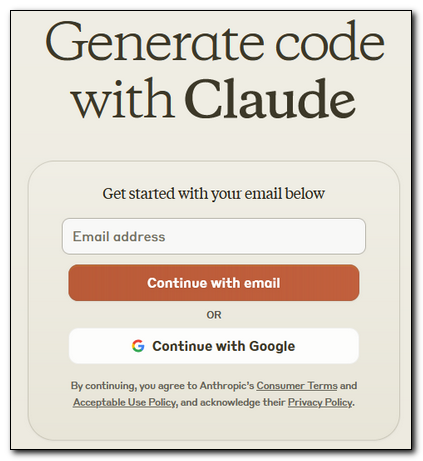

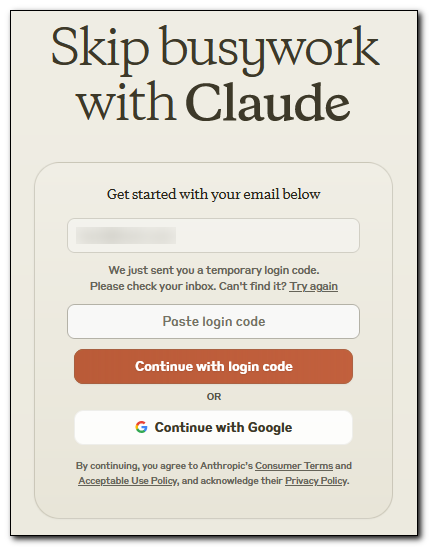

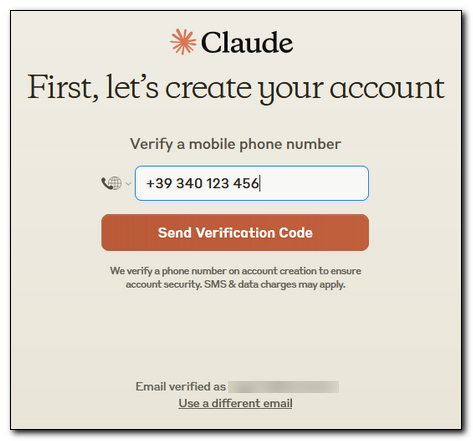

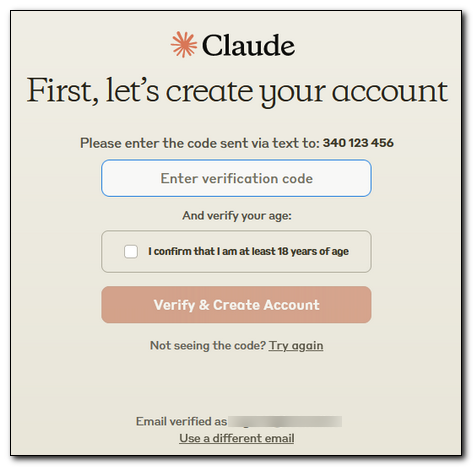

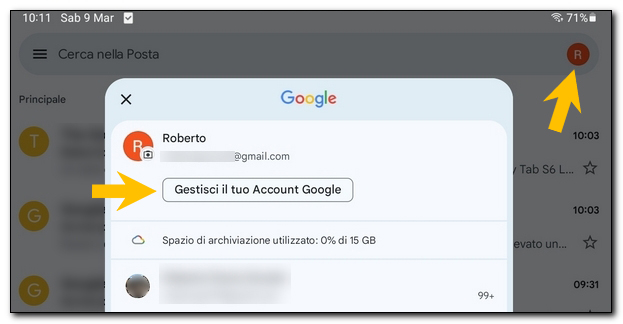

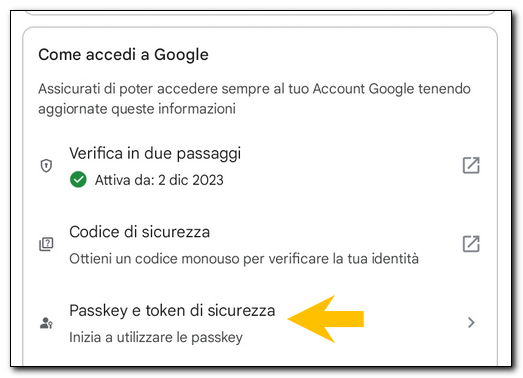

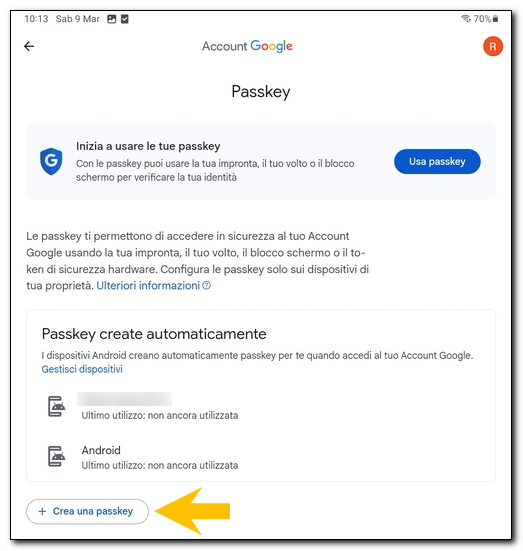

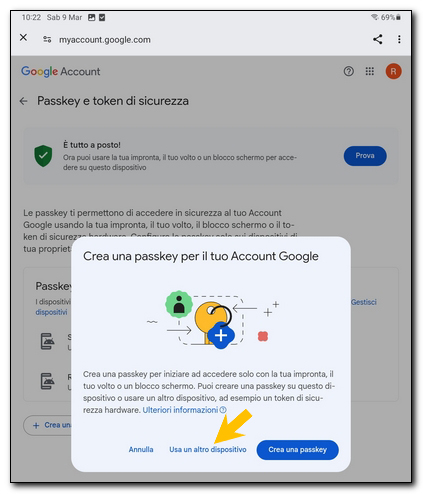

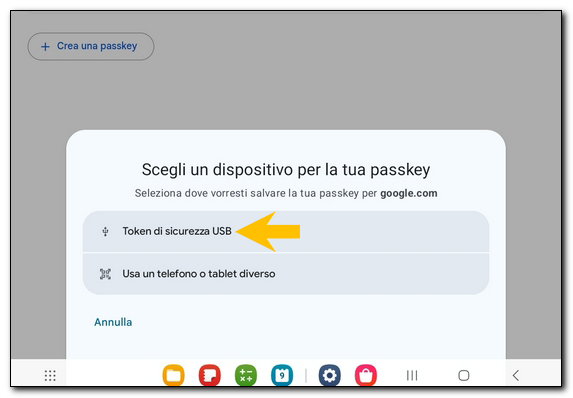

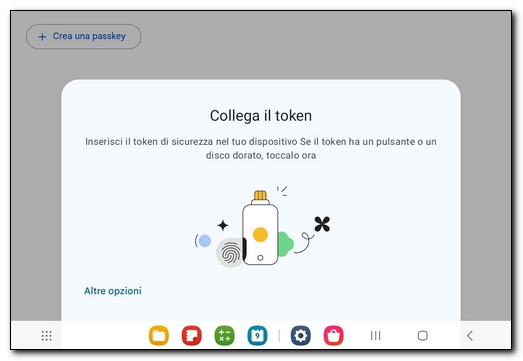

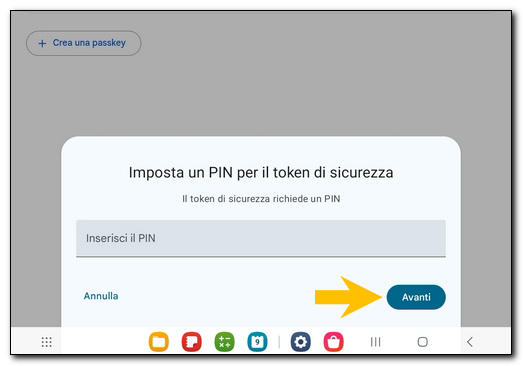

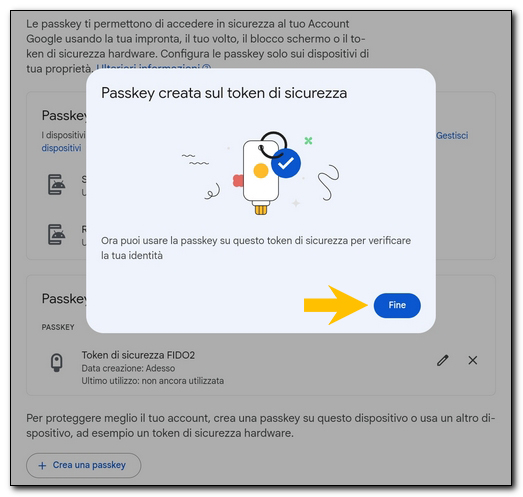

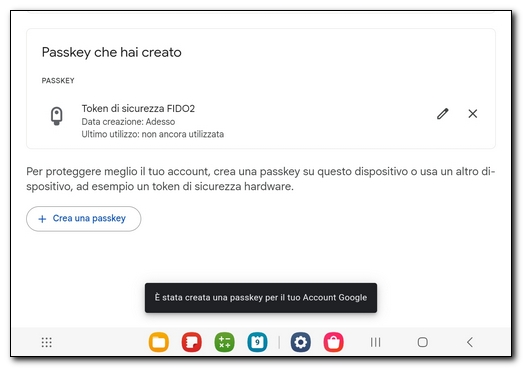

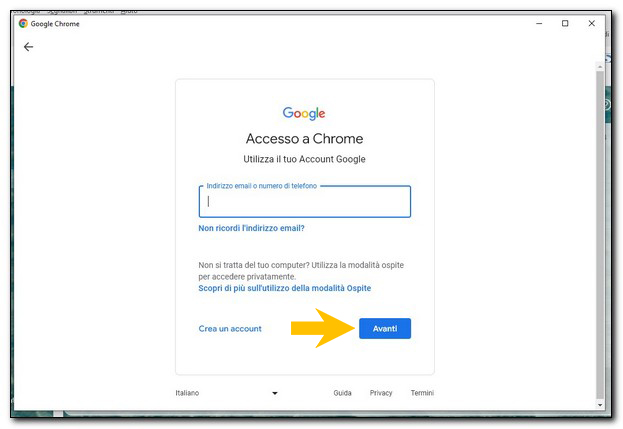

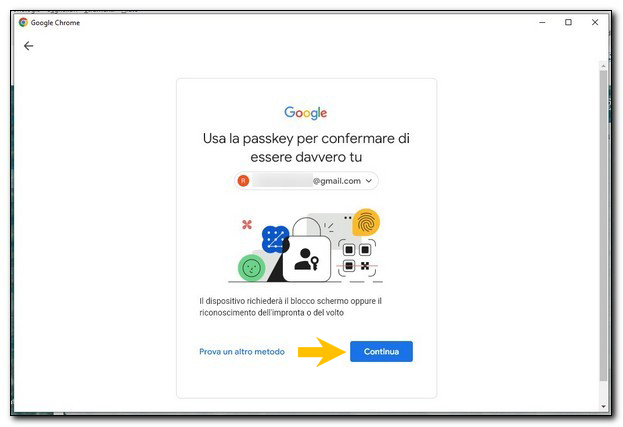

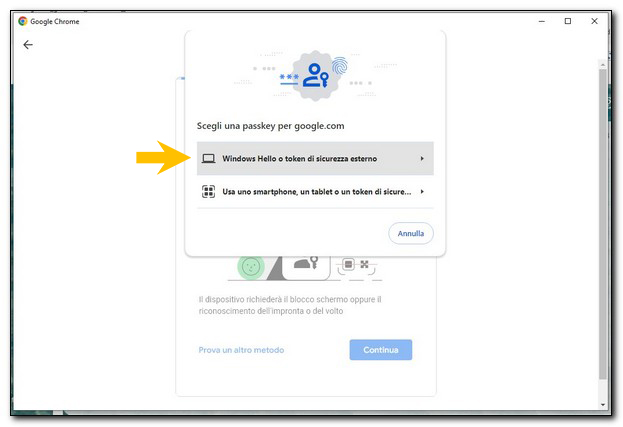

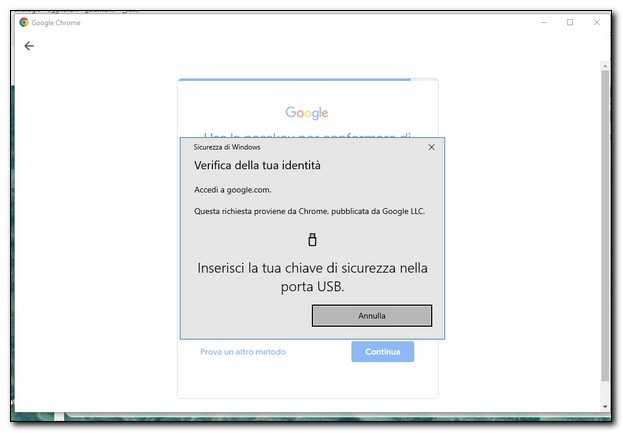

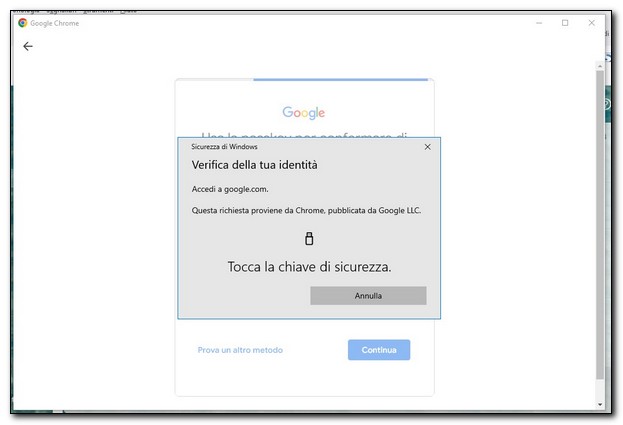

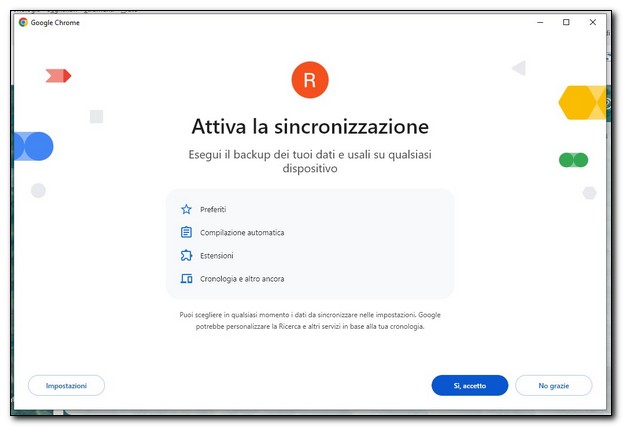

Autenticazione a Due Fattori (2FA)

Abilitate l'autenticazione a due fattori quando disponibile. Questo fornisce un ulteriore livello di sicurezza richiedendo un secondo metodo di verifica oltre alle credenziali di accesso.

Se vi interessa approfondire il tema della sicurezza informativa vi consiglio questo articolo:

https://www.computermania.org/tutorial/sicurezza/sicurezza-informatica-14-consigli-per-navigare-tranquilli

Seguimi sui social per non perdere i prossimi aggiornamenti:

Sostieni il mio sito con una donazione libera su Paypal cliccando sul seguente pulsante:

Hai una richiesta per un tutorial?

Scrivimi in privato e l'idea più originale verrà pubblicata sul sito!